Tomb:GNU/Linux上的文件加密

Tomb是GNU/Linux上100%免费、开源的文件加密系统,方便了秘密文件的备份。Tomb是用代码编写的,易于查看,并链接了共同共享的组件。

Tomb使用其关联的密钥文件生成要打开和关闭的加密存储文件夹,这些密钥文件也受用户选择的密码保护。

墓穴就像一个锁定的文件夹,可以安全地传输和隐藏在文件系统中;它的密钥可以分开保存,例如,将墓穴文件保存在计算机硬盘上,将密钥文件保存在U盘上。

Tomb是一个简单的工具,用于管理GNU/Linux上的加密存储设备,来自于DYNINE:Bolic和嵌套机制的简单散列。

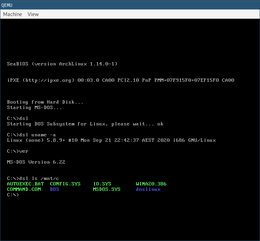

安装说明Tomb是一个简单的shell脚本,您只需下载源代码发行版并将其复制到您的路径中,它将检查安装的要求。

Tombs是从终端命令行操作的,需要root用户访问机器(或者只需要sudo访问脚本)。

这是Linux Action Show的人在2014年8月做的一篇不错的评论,他们推荐它作为GNU/Linux上TrueCrypt的替代品。请注意,用户权限问题是由于他们没有使用sudo这一事实造成的。我们建议您使用它。

将立即关闭所有打开的坟墓,杀死所有使用它们的应用程序。可以同时使用多个Tombs,其中的目录和文件可以绑定到$HOME中的文件和目录,将所有配置放在应用程序期望它们的位置。

Tomb可以做更多的事情,比如执行挂钩、密钥隐写以及对文件名和内容的快速搜索:看看手册页。

还有一些图形用户界面、MIME类型的注册和一些使其更容易在桌面上使用的东西,请参见Extras/。

语法:TOMB[OPTIONS]命令[参数]命令:*//CREATION:DIGG创建一个新的空墓穴文件,大小为-s MB伪造创建一个新的密钥文件并设置其密码锁在墓穴上安装一把锁以与钥匙一起使用//墓穴上的操作:打开现有的墓穴索引,更新墓穴的搜索索引搜索查找与文本模式匹配的文件名打开的墓穴列表及其相关信息关闭特定的墓穴(或';all';;//操作:打开现有的墓穴索引更新墓穴的搜索索引搜索查找与文本模式匹配的文件名打开的墓穴的列表和有关它们的信息关闭特定的墓穴(或';all';)SLAM SLAM杀死墓穴所有使用它的程序将墓穴大小调整到新的大小-s(只能增长)//对密钥的操作:passwd更改密钥组的密码更改密钥锁定墓穴(需要旧的)雕刻使密钥的二维码保存在纸上掩埋将密钥隐藏在JPEG图像中挖掘从JPEG图像中提取密钥选项:创建/调整一个(MB)时的墓穴文件的大小-k要使用的密钥的路径(';-k-';;-k-';-k-';从stdin读取)-n不处理在tomb中找到的挂接-o用于打开的挂接选项(默认值:rw,noatime,nodev)-f强制操作(即,即使交换处于活动状态)--kdf生成针对字典攻击的装甲密码;-h打印此帮助-v打印版本、许可证和可用密码列表-q静默运行,不打印信息-d运行时打印调试信息*有关Tomb的更多信息,请阅读手册:man tomb。

语法:TOMB[选项]命令[参数] 命令: //创建: 摘要创建新的空Tomb文件,大小为-s,以MB为单位 伪造创建新的密钥文件并设置其密码 锁在墓穴上安装一把锁,以便与钥匙一起使用。 //墓葬操作: 打开现有的坟墓 索引更新墓葬的搜索索引 搜索查找与文本模式匹配的文件名 列出打开的墓穴及其相关信息 关闭关闭特定的墓穴(或全部';) 猛烈抨击一座坟墓,杀死所有使用它的程序 调整大小调整坟墓的大小到新的大小-s(只能增长) //密钥操作: Passwd更改密钥的密码 换钥匙锁墓穴(需要旧钥匙) 刻印制作保存在纸上的钥匙的二维码 将密钥隐藏在JPEG图像内 挖掘从JPEG图像中提取密钥 备选方案: -s创建/调整一个Tomb文件时的Tomb文件大小(MB) -k要使用的密钥的路径(';-k-';从标准输入读取) -n不处理在坟墓中发现的挂钩 -o用于打开的挂载选项(默认值:rw,noatime,nodev) -f强制操作(即,即使交换处于活动状态) --KDF生成针对字典攻击的装甲密码 -h打印此帮助 -v打印版本、许可证和可用密码列表 -q静默运行,不打印信息 -D在运行时打印调试信息 有关古墓的更多信息,请阅读手册:人类古墓。

好问题,最终我们不应该回答这个问题:这取决于使用如此微妙的工具的任何人,基于对代码的共同理解和受信任同行的意见来评估其可靠性。

我们相信复杂性隐藏着不安全感,因此Tomb是开源的,基本上只是一个你可以阅读和检查它的功能的脚本。我们尽最大努力使其简短易读。

Tomb中使用的所有依赖项都是常见的GNU/Linux组件,经过同行评审,在大多数发行版中都可以找到。此外,没有连接的云服务,也不需要网络连接:当然,Tomb完全是离线工作的。

我们的目标社区是桌面用户,他们没有时间四处点击,有时使用旧的或借来的电脑,在受冲突威胁的地方操作,个人数据泄露可能是一种威胁。

如果你不能拥有一台笔记本电脑,那么你可以带着U盘四处走动,借用电脑,仍然不会留下任何痕迹,并在运输过程中保护你的数据安全。Tomb旨在促进所有这些,并在流行的GNU/Linux操作系统之间实现互操作。

在Web2.0模糊和社区繁荣的浪潮下,互联网提供了大量的免费服务,而所有的私人信息都托管在全球公司和垄断企业拥有的服务器上。

他说:“随着传媒的侵扰程度日益增加,以及电子科技的进步,公共和私人之间的界限正变得愈来愈模糊。虽然这种区别总是不断的文化谈判的结果,但它仍然是至关重要的,因为没有什么是私人的,民主就变得不可能。“。(摘自新学院大学社会研究隐私大会)。

重要的是要记住,没有人比你更能确保你个人数据的隐私。服务器托管服务和Web集成技术将所有数据收集到巨大的信息池中,这些信息池可供既定的经济和文化体制使用。

本软件敦促您反思隐私的重要性。世界上充斥着推诿和政治监禁,几个地方战争肆虐,媒体主要被当权者用来宣传。我们中的一些人面临着被压迫者追踪的危险,这些压迫者反对我们的自我定义、独立思考和抵制辩解。

我们已经感觉到了在Dyne:Bolic以外的其他操作系统上发布Tomb的紧迫性,因为个人桌面加密的现状还远远不是最理想的。

TrueCrypt使用静态链接库,因此其代码很难审核,再加上由于责任原因,操作系统分销商并不认为它是免费的,请参阅Debian、Ubuntu、Suse、Gentoo和Fedora。

CryptKeeper是Tomb的最佳替代品,它的主要优势在于不需要在正在使用的机器上进行root访问。但CryptKeeper仍然有缺点:它使用的是比dm-crypt实现更弱加密的EncFS,而且它没有促进密钥的分开存储。

最后,Debian和Ubuntu等操作系统上最新的加密家庭密钥机制采用了像Tomb一样强大的加密算法,但需要在机器安装时进行配置,不容易移植,也不提倡密钥的分开存储。

下面是一些文章,对更详细地了解古墓和接触加密承担者的艰难工作很有帮助:

有了Tomb,我们试图克服所有这些限制,提供强大的加密,鼓励用户将密钥从数据中分离出来,并允许他们轻松地运送坟墓。此外,为了便于审核和自定义,我们打算:

不要在生产环境中使用最新的Git版本,而要使用稳定的发布版本并打包为tarball。稳定版本将始终确保向后兼容较旧的Tombs:在发布之前,我们通过运行各种测试来确保它创建正常的Tombs和密钥。Git中的开发版本可能会引入突如其来的bug,并且不能保证生成向后或向前兼容的Tomb和密钥。

还需要下载翻译:它们可以通过PO编辑器Web界面提供,也可以简单地将.po文件发送给我们。从Extras/po/tomb.pot开始。

要与开发人员取得联系,请加入我们在irc.dyne.org(通过端口9999的SSL)频道#Dyne上的聊天。

安装说明Tomb是一个单一的脚本,可以手动安装在您路径上的任何位置。如果您真的坚持要成为一名墨守成规的人,“make install”会将其与其manpage一起复制到/usr/local/bin中。

发行版可以自由地包含它,我们有一个autoconf/auto ake设置和一个debian/包,看起来很容易安装,但现在为了更简单,它被取消了。

有传言说计划在Win上移植Tomb,或者至少可以在Win下打开坟墓文件:这可能是可能的,特别是使用FreeOTFE或在SecureTrayUtil中添加兼容性,这些方向的贡献都是受欢迎的。

然而,我们强烈建议需要强加密的人不要使用Winslows,或者至少不要使用它生成加密分区,因为它可以在随机数生成中包含后门,正如Bruce Schneier和Niels Ferguson在这篇关于DUAL_EC_DRBG的最新短文中所指出的那样。

Tomb可以在脚本中使用,一些开发人员已经构建了包装器,以便于通过图形界面或使用不同的脚本语言来使用它。

Tomber是Tomb中大多数功能的Python包装器,因此很容易在Python应用程序中使用。

Tomb可以调整为临时使用,并可以在更大的应用程序系统中编写脚本,下面是几个使用场景。

只需一个简单的挂载和卸载命令,再加上绑定挂钩的配置,您的主页就可以瞬间更改,以便将您的秘密包含在适合您的应用程序路径的正确位置,就像您一直梦想的库后面的那扇秘密门一样。

在传输敏感信息时,拦截的风险很高:即使使用加密,如果信使被抓获,则可以在他或她身上找到密钥,使用酷刑可以获得密码。我们提出的解决方案是将密钥从存储中分离出来,这样就不会只有一个信使出现故障。千万不要把钥匙放在坟墓所在的地方!

隐写术在这方面有帮助。Tomb提供了从jpeg图像中掩埋和挖掘密钥的可能性:如果系统上安装了stegHide,那么Tomb将在其命令行帮助中提供此命令。

当保护您的私有数据时,一个更大的问题表现为您的记忆的谬误:在将来的某个时候,您可能会忘记您把钥匙放在哪里了。

这个特性让您记住某个图片,而不是文件系统中的某个位置,很容易记住。它还有助于很好地隐藏密钥,并最终在不引起怀疑的情况下进行通信,因为在不知道用于密封图像的密码的情况下,很难检测到图像中是否存在密钥。

跟踪钥匙的另一种可能是以物理形式备份它们:因为我们有一个命令Engrave,它将把钥匙制成二维码,然后可以打印出来,但仍然必须保密,就像你最喜欢的书的页面之间一样。要恢复雕刻的密钥,只需使用任何QR解码器移动应用程序扫描它,保存生成的纯文本文件并将其用作Tomb中的密钥即可。

通过消除单点故障可以提高安全性,特别是在网络连接可用的情况下。墓穴可以在密钥遥远的情况下存储和使用在机器上:它们每次都会被复制并立即删除,但永远不会存储在同一台机器上。这里的一个小片段可以用作别名或脚本,用来触发主机“桌面”上名为“secrets”的墓穴的打开,从“server.onthe.net”检索密钥。

SSH用于密钥传输,这也可以通过使用ssh公钥在没有密码的情况下进行。Tomb选项“-k-”告诉从stdin获取密钥。

一个整洁的设置是把墓穴放在你的笔记本电脑上,把钥匙放在你的手机上,相当确定它们永远不会放在同一个地方、口袋或包里。每次墓穴打开时,手机都会激活一个“OBEX ftp守护进程”,通过蓝牙向授权的配对设备提供密钥。下面是实现这一点的一个简单脚本,将Essid 11:22:33:44:55:66替换为您设备的ESSID:

Mkdir-p/dev/shm/secrets#准备将密钥chmod go-rwx/dev/shm/secrets#临时存储在易失性RAM cd/dev/shm/secrets obexftp-b 11:22:33:44:55:66-g Secrets.tomb.key tomb open$HOME/Secrets.tomb-k Secrets.tomb.key wipe-f Secrets.tomb.key cd-rmdir/dev/shm/Secrets.key。

Mkdir-p/dev/shm/secrets#准备临时存储密钥 易失性RAM中的chmod go-rwx/dev/shm/secrets# Cd/dev/shm/secrets Obexftp-b 11:22:33:44:55:66-g Secrets.tomb.key Tomb打开$HOME/Secrets.tomb-k Secrets.tomb.key 擦除-f Secrets.tomb.key CD- Rmdir/dev/shm/Secrets.key

在远程服务器外壳上保存墓穴可以很好地阻止旅行时的物理入侵,而且不必携带任何与您的数据相关的东西。在某种程度上,使用Tomb还使得从服务器窃取数据变得困难,即使是对具有物理访问权限的提供商也是如此。

对于基于服务器的使用,您必须注意一些事情:在远程服务器或VPS上创建墓穴密钥通常非常慢,最好是在您的桌面上本地创建密钥(伪造),然后上传它。第二个问题是,人们通常会忘记某个坟墓是打开的,而只是注销:为了避免这种情况,ZShell用户可以简单地在他们的~/.zlogout中输入一个“tomb close”或“tomb sim”。

最后但并非最不重要的一点是,还可以以远程服务器永远不会与其中包含的明文数据有任何关系的方式在本地挂载坟墓。这是使用sshfs实现的:

请注意,sshfs命令需要选项‘-o allow_root’,否则root用户将没有读取远程文件系统的权限。

如果你想说得更详细,这篇计算机科学的硕士论文提到了Tomb在云文件系统存储上的成功使用,以及它可能出现的发展新天地。

更多有趣的使用技巧可以在我们的维基文档和crunchbang的Paranoid#中找到!安全指南(很棒的发行版BTW!)。

欢迎开发者通过问题、拉请求或直接在lists.dyne.org上的加密邮件列表上与我们互动。

另外,请务必阅读简短的墓穴测试仪操作指南,以获得有关如何进行故障排除的一些说明。如果您计划编写代码,那么简短的Tomb Developer How to就是为您准备的。

要与我们联系,您也可以在irc.dyne.org(通过端口9999的SSL)#Dyne和#Tomb频道加入我们的聊天-或者更好的是,亲自参加通常在半岛夏季举行的一年一度的意大利黑客会议。

目前,Time Tomb很容易安装和使用,它主要由Shell脚本和一些用于桌面集成的辅助C代码(GTK)组成,GTK是一个使用新批处理模式的Python GUI。

特别欢迎您加入,以帮助增强跨操作系统、分发打包、GUI集成、翻译和文档的兼容性。我们的金科玉律是:编写简短的代码并使其具有可读性。对于我们都打算依赖的加密工具来说,透明性和代码审查的简便性是其优点之一。

《古墓》最初由Jaromil设计和编写,其中包括Hellekin O.Wolf、Anahema和Boyska的代码,其最新的艺术品由Món Mort贡献。

测试、评审和文档由Dreamer、Shining the Halucent、Mancauoft、石棉Molesto和Nignux提供。

我们提到的大多数研究都是由Clemens Fruhwirth记录的,他还与Christophe Saout一起开发了Cryptsetup。

“我所知道的就是文字和死亡的东西,这就是一笔可观的小数目,有开头、有中间、有结尾,就像精美的词组和死者的长篇奏鸣曲一样。”塞缪尔·贝克特。

来吧,自带云烟到坟墓e SSHFS|V3_Labs-[...]。Https://www.dyne.org/software/tomb/Ti Ptrebbe Interessare Anche:Tomb-Crypto Undertaker星球大战通过电话追踪推特它!由…于2012年2月3日发布

科莫纳通巴:陵墓«muanger-[...]。100%libre y abierto para el cifrado y Generar Copias de Segurides de Archivos…。

在Ubuntu 11.10中安装和使用Tomb|焦点决定现实-[...]。网站:吉苏布的https://www.dyne.org/software/tomb/墓:[...]。

在Ubuntu 11.10中安装和使用Tomb«焦点决定现实-[...]。网站:吉苏布的https://www.dyne.org/software/tomb/墓:[...]。

Encripta tus archive vos con Tomb-Linux|mac-abro.com-[...]。埃斯特后quero呈现了一座坟墓,el seputurero criplográfio。Tomb es unaplicación 100%libre desarllada por Jaromil quien…。

古墓之夜|科尔本--[...](Le Chiffentiétait dans la Tomb|Korben-[...]。为您提供服务的墓穴和附属设施,我邀请您前往我们的网站。…:http://www.comb.cn/cn_。

古墓|-Dépannage Informatique PCàDomicile Limoges High Vienne 87-Dépannage Information atique PCàDomicile Limoges High Vienne 87-[...]。为您提供服务的墓穴和附属设施,我邀请您前往我们的网站。…:http://www.comb.cn/cn_。

Le Chiffquiretait dans la Tomb«me idées高科技-[...]。为您提供服务的墓穴和附属设施,我邀请您前往我们的网站。…:http://www.comb.cn/cn_。

Κρυπτογράφησηαρχείων|卫星-网络电视-黑客与安全新闻-[…]。陵墓[4]είναιένα100%ελεύθεροκαιανοικτούκώδικασύστημαγια[…]

DES Alternative libresàTrueCrypt«MES idées高科技-[…]。Il s‘agit d’outils Compatible avec TrueCrypt Unique。Sivous vous moquez de la Compatibiléet que vous Souhaitez déCouvrir…。

Des Alternative LibresàTrueCrypt|L';Actialitéde la High Tech-[…]。Il s‘agit d’outils Compatible avec TrueCrypt Unique。Sivous vous moquez de la Compatibiléet que vous Souhaitez déCouvrir…。

TrueCrypt已离开大楼|Crypto-[…]。Grugq einige替代zu Trueccrypt。在这里,我们可以在这里找到新的墓穴、新的墓穴和TC-PLAY。Seit2008 Existiert…。

10替代直到真实加密|加密-[…]。墓地管理(EJ FDE)[…]。

#40-关于:Livevesendung|关于:电台-[…]。*TC-Play:https://github.com/bwalex/tc-play*TOMB:https://www.dyne.org/software/tomb/*Mikrosoft so:Bitte hakt nicht für XP支持:[…]。

P2P基础»博客存档»Trueccrypt的替代方案-[…]。必须假定软件是不安全的,因为代码无法审计。一个选择可能是坟墓,写着…。

TrueCrypt不安全。|Baird Castleberry-[…]。我建议你学习如何使用古墓。[…]。

奖金:T用于终止|慰藉-[…]。古墓:文件加密就像TrueCrypt,我相信。在Debian中没有。AUR版本是某种拆分式PKGBUILD。…

El Fin de TrueCrypt|La Ascurria es免费-[…]。OS X y cualquier COSA QUE diga加密y加密/LINUX(como Tomb o[…]。

Cifrado陵墓:隐秘的隐秘土拨鼠LINUX-[…]。Ello vamos a。

.