基于名称的跟踪越来越多地用于绕过浏览器的反跟踪防御

随着浏览器制造商转向使用defang第三方(跟踪)Cookie,营销人员越来越多地转向替代跟踪技术。研究人员称,CNAME伪装就是其中之一,它不仅逃避了在最广泛使用的浏览器上的反跟踪措施,而且还引入了严重的安全性和隐私问题。

在2019年,Firefox默认情况下配备了增强的跟踪保护,可阻止已知的跟踪器,第三方跟踪cookie和加密矿脚本。几个月后,社交媒体跟踪器和专用Windows中的跟踪内容已添加到该列表中。 2020年8月,Firefox获得了一项新的保护功能,以阻止重定向跟踪。上个月,Firefox获得了针对基于缓存的跟踪“ supercookies”的保护。

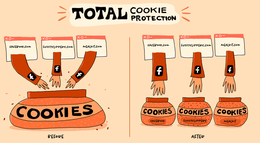

Mozilla在周二发布了Firefox 86,并在浏览器的增强跟踪保护(ETP)中内置了另一个新的反跟踪功能:全面Cookie保护。

Mozillans Tim Huang,Johann Hofmann和Arthur Edelstein解释说:“全面Cookie保护将Cookie限制在创建它们的网站上,这可以防止跟踪公司使用这些Cookie来跟踪您在站点之间的浏览。”

但是,该规则也有例外:非跟踪目的(例如,单点登录目的)需要跨站点Cookie。他们指出:“只有当Total Cookie Protection检测到您打算使用提供程序时,才会授予该提供程序使用专门用于您当前访问的站点的跨站点Cookie的权限。”

自成立以来,基于Chromium的Brave浏览器引入了隐私/防跟踪功能,例如用于隐藏会破坏隐私的页面元素和第三方跟踪广告的系统,浏览器指纹随机化,从URL中默认删除常见跟踪参数,防止受到攻击的功能。查询参数跟踪,临时删除Google的Reporting API,基于CNAME的广告屏蔽等。

Safari具有其智能跟踪防护功能,该功能采用了防指纹保护功能(它向网站提供了用户系统配置的简化版本),现在默认情况下有效地阻止了所有第三方Cookie。

2020年初,Google制定了在2022年之前淘汰第三方Cookie的路线图,并致力于创建可允许广告个性化而不影响用户隐私的替代技术/标准。

根据研究人员Yana Dimova,Gunes Acar,Lukasz Olejnik,Wouter Joosen和Tom Van Goethem的说法,CNAME伪装是一种跟踪逃避方案,虽然这不是新事物,但迅速流行。

“跟踪器被注入到第一方上下文中,即所访问网站的上下文中。网站example.com正在嵌入xxx.example.com形式的内容。但实际上,该子域xxx.example.com是跟踪器域yyy.tracker.com的别名,该跟踪器域是托管在第三方服务器上的单独域。” Lukasz Olejnik解释说。

“该计划的成功归功于DNS委派。最常见的是DNS CNAME记录。从技术上讲,该跟踪器托管在所访问网站的子域中。”

他指出,由于大多数反跟踪都是基于过滤器列表的原理,因此CNAME的掩盖方案有效地使大多数浏览器的反跟踪防御失效。

“从今天起,主要的网络浏览器供应商中只有Firefox提供了防御措施。从Firefox下的uBlock 1.25版本开始,该扩展程序会动态解析主机,并在找到匹配项时清除此类请求。这种措施在Chrome浏览器下不起作用,因为此网络浏览器无法为扩展程序提供动态解析主机名的方式。”

而且,CNAME的伪装会导致会话修复和持久的跨站点脚本漏洞,从而可能使用户和发布者容易受到攻击,以及大量Cookie泄漏。

“在95%的使用此技术的网站中,我们发现Cookie以未经认可的方式泄漏到外部跟踪服务器,用户看不见。 在某些情况下,我们确认泄漏的Cookie包含私人/敏感数据。 所有这些都可能触发违反GDPR甚至CCPA之类的数据保护制度,” Olejnik总结道。