迅雷漏洞使数百万台PC暴露在亲身经历的黑客攻击之下

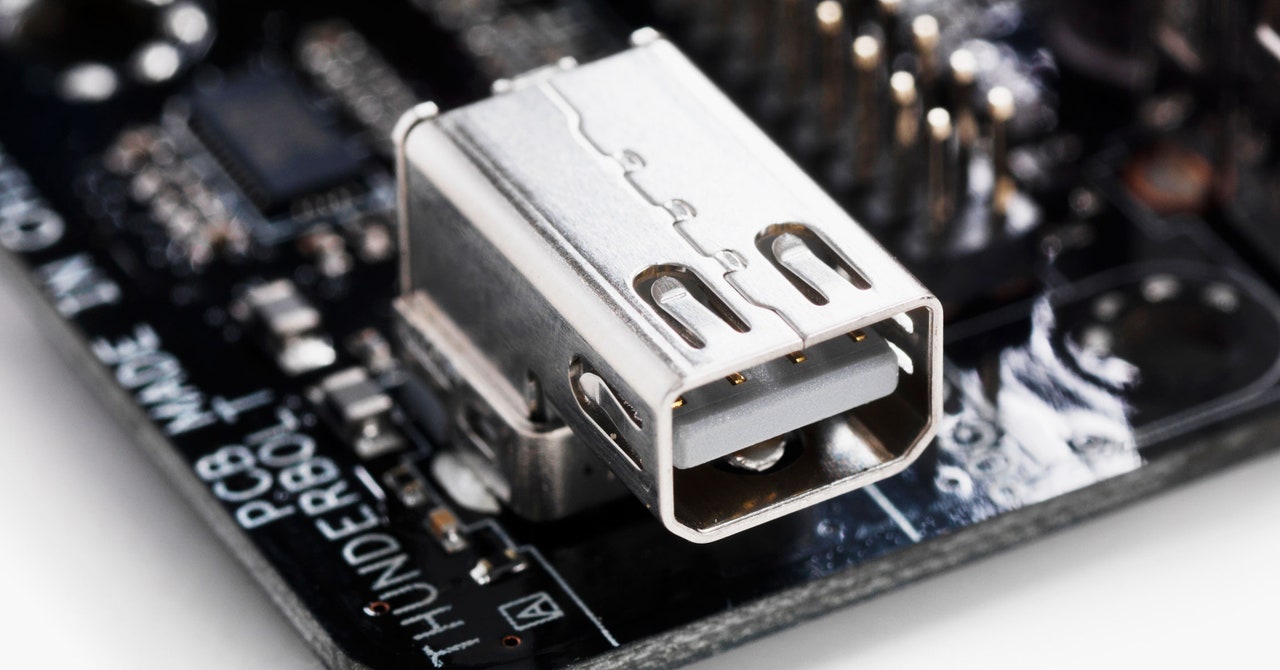

多年来,安全偏执狂一直警告说,任何与黑客单独相处超过几分钟的笔记本电脑都应该被认为受到了威胁。现在,一位荷兰研究人员已经演示了这种物理访问黑客是如何在一个超常见的组件中实现的:数百万台个人电脑中发现的英特尔迅雷端口。

周日,埃因霍温理工大学研究员比约恩·鲁滕贝格透露了他称之为“雷霆间谍”的一种新攻击方法的细节。在2019年之前生产的支持迅雷的Windows或Linux PC上,他的技术可以绕过睡眠或锁定的电脑的登录屏幕,甚至可以绕过硬盘加密,以获得对电脑数据的完全访问权限。虽然他的攻击在许多情况下需要用螺丝刀打开目标笔记本电脑的箱子,但它没有留下入侵的痕迹,而且可以在几分钟内完成。这为安全行业所称的邪恶女佣攻击开辟了一条新的途径,任何可以在酒店房间里单独使用电脑的黑客都会受到威胁。鲁滕伯格说,没有简单的软件修复,只能完全禁用迅雷端口。

鲁滕伯格说,邪恶女佣需要做的就是拧下背板,暂时连接一个设备,重新编程固件,重新连接背板,然后邪恶女佣就可以完全接触到笔记本电脑了。他计划在今年夏天的黑帽安全会议(Black Hat Security Conference)或可能取代笔记本电脑的虚拟会议上展示他的雷霆间谍研究成果。所有这些都可以在五分钟内完成。

长期以来,安全研究人员一直对英特尔的迅雷接口持谨慎态度,认为这是一个潜在的安全问题。它提供更快的数据传输到外部设备的速度,部分原因是允许比其他端口更直接地访问计算机的内存,这可能会导致安全漏洞。例如,一组研究人员去年发现了一系列名为Thunderclap的迅雷组件的缺陷,表明将恶意设备插入电脑的Thunderbolt端口可以迅速绕过其所有安全措施。

作为补救措施,这些研究人员建议用户利用迅雷的一项名为安全级别的功能,禁止访问不可信的设备,甚至在操作系统的设置中完全关闭迅雷。这将把易受攻击的端口变成一个纯粹的USB和显示端口。但Ruytenberg的新技术允许攻击者绕过这些安全设置,更改负责迅雷端口的内部芯片的固件,并更改其安全设置,以允许访问任何设备。这样做时,不会创建计算机操作系统可见的任何更改证据。

埃因霍温理工大学(Eindhoven University Of Technology)密码学教授、鲁滕伯格的雷霆间谍研究顾问坦贾·兰格(Tanja Lange)表示,英特尔围绕这一点建造了一座堡垒。比约恩已经越过了他们所有的障碍。

继去年的Thunderclap研究之后,英特尔还创建了一种名为内核直接内存访问保护(Kernel Direct Memory Access Protection)的安全机制,可以阻止鲁滕贝格的雷霆间谍攻击。但这种内核DMA保护在2019年之前制造的所有计算机中都缺乏,至今仍不是标准配置。事实上,很多2019年前生产的迅雷外设都与内核DMA保护不兼容。在他们的测试中,埃因霍温的研究人员没有发现任何具有内核DMA保护的戴尔机,包括2019年或更晚的那些,他们只能验证2019年或更晚的几款惠普和联想机型是否使用了内核DMA保护。运行苹果MacOS操作系统的电脑不受影响。Ruytenberg还发布了一个工具来确定您的计算机是否容易受到Thunderspy攻击,以及是否可能在您的计算机上启用内核DMA保护。

鲁滕贝格的技术,如下面的视频所示,需要拧下笔记本电脑的底部面板才能接触到迅雷控制器,然后用SOP8夹子连接SPI编程器设备,SOP8夹子是一块设计用来连接控制器针脚的硬件。然后,SPI程序员重写芯片的固件-在Ruytenberg的视频演示中,这需要两分钟多一点-实质上是关闭了它的安全设置。

鲁滕贝格说:我分析了固件,发现它包含控制器的安全状态。因此,我开发了一些方法,将该安全状态更改为无。因此,基本上禁用了所有安全性。然后,攻击者可以将设备插入Thunderbolt端口中,该端口会更改其操作系统以禁用其锁屏,即使它使用的是全磁盘加密也是如此。(#34;None。';)因此基本上禁用了所有安全性。然后,攻击者可以将设备插入Thunderbolt端口,该端口会更改其操作系统以禁用其锁屏,即使它使用的是全磁盘加密。

他说,鲁滕伯格在演示视频中展示的全面攻击只使用了价值约400美元的设备,但需要一个SPI编程器设备和一个200美元的外围设备,可以插入迅雷端口来执行绕过锁屏的直接内存攻击,就像鲁滕伯格使用的AKiTiPCIe扩展盒一样。但他认为,资金更充裕的黑客可以将整个设置构建到一个单独的小设备中,价格约为1万美元。Ruytenberg说,三个字母的代理机构将这个小型化是没有问题的。

著名硬件安全研究员、SR Labs创始人卡斯滕·诺尔(Karsten Nohl)回顾了鲁滕贝格的工作,他表示,迅雷仍然是邪恶女佣可行的攻击方法,这一事实并不完全出乎意料。他说,考虑到它需要一定程度的复杂性和对受害者机器的物理访问,它也不应该吓坏太多的用户。尽管如此,他还是惊讶地发现,英特尔的安全级别可以如此轻松地被绕过。诺尔说,如果你要添加一个防止硬件攻击的身份验证方案,然后在不安全的硬件中实现它……这是解决硬件安全问题的错误方式。这是一种错误的保护感。

鲁滕伯格说,他的雷霆间谍攻击也有一个侵入性较小的版本,但它需要用户在某个时候连接到电脑上的迅雷外围设备。为目标计算机设置为可信的迅雷设备包含一个64位代码,Ruytenberg发现他可以访问该代码并将其从一个小工具复制到另一个小工具。这样他就可以绕过目标设备的锁屏,甚至不需要打开箱子。鲁滕伯格说,这里并没有涉及到真正的密码学。";你把号码复制过来。然而,只有当迅雷端口的安全设置被配置为允许可信设备的默认设置时,该版本的Thunderspy攻击才会起作用。

Ruytenberg在三个月前与英特尔分享了他的发现。当《连线》联系该公司时,该公司在一篇博客文章中做出回应,指出正如研究人员所说的那样,内核DMA保护可以防止攻击。这篇博文写道,虽然潜在的漏洞并不新鲜,但研究人员使用定制的外围设备演示了新的物理攻击媒介。(研究人员反驳说,该漏洞实际上是新的,他们的攻击只使用现成的组件。)对于所有系统,我们建议遵循标准的安全做法,英特尔补充说,包括仅使用受信任的外围设备和防止未经授权的物理访问计算机。

在给“连线”的一份声明中,惠普表示,它通过Thunderbolt端口在大多数支持Sure Start Gen5及以上的惠普商用PC和移动工作站产品中提供了直接内存攻击的保护,其中包括自2019年初推出的系统。惠普公司还补充说,惠普的独特之处还在于,我们是唯一一家通过内置卡(PCI)和迅雷设备提供DMA攻击保护的[计算机制造商]。";默认情况下启用通过迅雷防御DMA攻击。";

联想表示,它正在与我们的合作伙伴一起评估这项新研究,并将酌情与客户沟通。三星没有回复记者的置评请求。戴尔在一份声明中表示,担心这些威胁的客户应该遵循安全最佳实践,避免将未知或不受信任的设备连接到PC端口,并请有线电视联系英特尔以获取更多信息。当“连线”询问英特尔哪些计算机制造商使用其内核DMA保护功能时,它让我们返回到制造商那里。

鲁滕伯格指出,他发现的缺陷延伸到了英特尔的硬件上,而不是仅仅通过软件更新就能修复的。他说,基本上,他们将不得不重新设计硅片。考虑到Ruytenberg发现了如何关闭这些设置,用户也无法更改操作系统中Thunderbolt端口的安全设置来防止攻击。他说,相反,偏执狂用户可能会想要在电脑的BIOS中完全禁用迅雷端口,尽管这样做的过程对于每台受影响的个人电脑来说都是不同的。除了在BIOS中禁用迅雷之外,用户还需要启用硬盘加密,并在计算机处于无人值守状态时将其完全关闭

当然,在某些情况下,邪恶女佣袭击事件已经发生了多年。例如,Eclypimum等专注于固件的安全公司已经展示了利用BIOS漏洞对Windows机器进行5分钟物理访问黑客攻击的情况,而维基解密发布的Vault7版本包含了有关中央情报局(CIA)工具的信息,这些工具旨在通过物理访问技术攻击Mac固件。

但这两种攻击都是基于可以修补的漏洞;中情局的攻击在2017年消息泄露时就被阻止了。另一方面,对于数百万台计算机来说,ThunderSpy仍然是未打补丁和不可打补丁的。这些机器的所有者现在可能需要升级到具有内核DMA保护的型号-或者在让他们的睡眠计算机无人看管时三思而后行。

🏃🏽♀️想要最好的健康工具吗?看看我们Gear团队挑选的最好的健身跟踪器、跑步装备(包括鞋子和袜子)和最好的耳机