芯片安全经济学的根本性变革

保护芯片免受网络攻击正变得越来越困难,成本越来越高,资源也越来越密集,但随着其中一些芯片最终进入任务关键型服务器和汽车等安全关键型应用程序,保护芯片也变得越来越有必要。

尽管安全技术的进展参差不齐,应用也不一致,但至少在过去几年里,安全一直在半导体行业的雷达上。然而,由于安全背后的经济变化,这种情况正在开始好转。虽然安全一直是一个风险与收益的等式,但在很大程度上,它距离半导体市场只有一步之遥。现在不再是这样了。随着系统供应商和OEM越来越多地设计自己的芯片,而不是购买由第三方开发商创建的商业开发的设备和IP,他们实际上是在创建自己的生态系统和需求,安全是他们的关键问题。

宏观经济学。数据的价值正在上升,从网络和软件一直到芯片和互连级别,这些数据都有多个入口点。系统供应商面临着防止安全漏洞的压力,他们正在对各自的供应链施加压力。

微观经济学。随着新市场的出现,特别是EDGE和AI,芯片制造商正争先恐后地制造安全性更强的半定制芯片。他们采取了两条主要途径来实现这一点,一种是“超级芯片”方法,另一种是基于瓷砖/芯片的方法。安全正被架构到这两个方面。

纳米经济学。经过半个世纪的功能扩展,芯片已经减少到了没有简单的方法来保护芯片上的数据的地步。更薄的绝缘、更好的扫描工具和更多进出芯片的方式需要更复杂的安全方案,这些方案需要在架构中实现,因为它们会影响功耗、性能和面积。

宏观经济这三个驱动因素中最明显的是宏观经济。在投机性执行和分支预测(Meltdown、Spectre、Prehadow)中发现备受瞩目的安全漏洞,最终需要对数据中心进行昂贵的修复。所有主要的处理器供应商都必须用软件修补漏洞,这样他们就消除了两种提高性能的有效技术。因此,升级服务器以利用最新处理器的客户失去了大部分性能改进。反过来,这又迫使他们增加更多的服务器,以便在相同的时间内处理相同的数据量。

这是系统供应商选择开发他们自己的定制芯片架构的部分原因,这样可以在性能和功耗方面提供更大的收益。自那以后,许多公司利用ARM内核和自定义加速器(RISC-V、eFPGA),而不是仅仅依赖英特尔、AMD、IBM或NVIDIA处理器。这一举措还将芯片安全完全置于他们自己的控制之下,并提供了设计自由的元素,因为新的解决方案不需要向后兼容特定的ISA。

所有这些变化将产生多大影响还有待观察。然而,显而易见的是,硬件攻击的经济性正在发生变化。侵入芯片和芯片系统所需的工具不再是普通罪犯无法企及的。此外,在过去,大多数针对硬件的攻击没有软件入侵那么明显,因为它们主要涉及企业和政府实体,而这两个实体都不喜欢提醒人们注意安全漏洞。随着计算变得更加普及和互联,潜在的攻击面正在扩大,包括更多的设备,所有这些都将增加硬件攻击的可见性。

“有四个主要的攻击面,每一个都有不同的成本,”DARPA微系统技术办公室的项目经理Serge Leef说。“一个是供应链,是以PUF(物理上不可克隆的功能)的大小为基础的。这里的权衡是大小,而不是性能或功率。第二种是旁路攻击,在这种攻击中,你抵消了活动的门。这可能会使安全功能的大小翻一番,也可能会因为产生随机噪音而耗费电力。第三种是反向工程,您可以使用逻辑锁定或模糊处理。因为您使用的是活动的附加电路,所以它会对房地产和性能产生影响。四是木马检测。这也会耗费房地产和业绩。“。

对于军用/航空应用,硬件安全显然是必要的。但对于汽车来说,这是一个新的关键问题,由于车辆中的电子体系结构不断发展,这个问题仍在发展。在过去的几年里,辅助和最终自动驾驶的基本策略已经从将一切发送到云并返回到车辆,到车辆中的集中处理,然后到分布式处理,最后是传感器级别的分布式处理与结构化和清理数据的集中处理的组合。这在一定程度上是因为,汽车制造商已经意识到,谁拥有电子基础设施,谁就拥有市场,他们不会被供应商取代。确保汽车数据安全的战略也同样摇摆不定,以适应不同的架构。但由于入侵的责任含义和勒索软件的潜在成本,越来越多的人认识到,硬件和软件一样是目标。这里的方法往往分成几个不同的阵营。

“攻击主要有两种,”Tortuga Logic的首席执行官杰森·奥伯格(Jason Oberg)说。“一种是物理上的,比如向芯片发射激光,使用光学测量和显微镜。这还包括物理侧通道攻击,如电磁辐射和热变化。要获得芯片的物理访问权限,您需要实际拥有该芯片。在数字领域也有一些东西可以被远程利用,比如低级微码,它利用了芯片的实际问题。我们看到远程攻击有更多的增长,特别是在商业领域。这些都是最可怕的,因为如果你在工程中发现一个缺陷,你不需要拆开什么东西或做反向工程。但是你也不能用固件打补丁。这就增加了修复的难度。“。

此外,无论是谁设计的系统,几乎都使用了第三方IP。这在汽车领域变得尤其具有挑战性,因为汽车供应链庞大,系统需要对广泛的对象和环境条件做出反应。

ClioSoft负责市场营销的副总裁西蒙·兰斯(Simon Rance)说:“汽车中的许多设计都是高度可配置的,即使是基于从传感器获得的数据,它们也是可以动态配置的。”“数据正从这些传感器传回处理器。从车辆到数据中心再回到车辆的海量数据,所有这些都必须进行追踪。如果出了问题,他们必须进行追踪,找出根本原因是什么。这就是需要填补的地方。“。

跟踪和安全通常在过去是分开的,但这种情况正在开始改变,特别是随着ISO26262对可跟踪性的要求。兰斯说:“我们肯定在这个领域看到了更多的牵引力。”“半导体IP提供商已经拥有这项服务10年了,但随着IP的多种使用,特别是在签订法律协议的情况下,这种情况肯定会不断增长。”

微观经济学需要多少这些不同的安全方法,取决于细分市场和特定应用的需要。每个安全解决方案都有成本,因此归根结底取决于数据的价值和每台设备的价格弹性。

Rambus防伪产品技术总监斯科特·贝斯特(Scott Best)表示:“最大的问题是,他们是在追求数据,还是在试图破坏整个系统。”“这是两个不同的攻击面。对手会用不同的工具和策略去对付那些人,而预防和/或拖延的对策也会有所不同。最终对手会赢,所以你试着拖延,直到他们累了,然后转移到你的竞争对手的系统上,而竞争对手的系统没有那么强大的安全性。我们在打假领域看到了很多。通常你只是想拖延时间。“

成功的延迟基于复杂的安全堆栈和最佳实践。只要有足够的决心,任何安全都可以被打破。但这也需要放在向边缘计算演进的背景下来看待。事实证明,所有东西都可以发送到云中进行处理的物联网概念在很多方面都是行不通的,包括电力、延迟和最终成本。这一成本包括来回发送数据所需的电力和带宽、存储数据所需的内存量以及处理大量数据所需的资源。

当前的解决方案是在更靠近数据源的地方进行更多的处理,在那里可以处理和清理数据。这需要一定程度的智能来确定哪些是有用的数据,哪些是垃圾数据,并且需要将安全性本地化并很好地集成到边缘设备/系统架构中。

挑战在于,边缘的大部分开发范围从高度定制到半定制。管理这些成本的唯一方法是要么建立一个平台,利用类似乐高的芯片/瓷砖方法,要么采用超级芯片方法。因此,无论使用哪种方法,现在都需要将安全基础设施扩展到整个供应链。

DARPA的Leef说:“我们已经看到了基于磁砖的异构策略的努力,我们也看到了具有大量IP块的巨大的SoC已经被停用。”“因此,您可能有包含1到1,000个不同块的部件,其中70%处于关闭状态。这都是通过软件完成的,或者在您停用多个块的情况下完成。虽然它很大,但性价比更高。你看到的是经济曲线已经改变。提升制造业的成本更高。“。

然而,这些模块或小芯片中的每一个都需要安全,软件、固件和允许不同模块彼此通信和与外部世界通信的互连也是如此。对于由单个供应商开发的平台也是如此,其中针对特定应用程序分层了不同的部分。

Maxim Integrated的Micros、Software&;Security业务部执行董事克里斯·阿迪斯(Kris Ardis)表示:“我们内置安全的目的有很多。”“其一就是应用程序级的安全性。但是我们也认为权重和网络配置是IP。我们对待FPGA程序文件就像对待您的软件一样,C代码就是您的IP。我们在其中放置安全加密的原因之一是我们希望能够安全地加载文件。如果您是一家合同制造商,并且您以原始文本发送网络文件,则有人可以获取该文件并将其编程到您的芯片的不同版本上。但如果它是加密的,而且有安全引导,那么你的体重文件就像一个安全引导一样,会在正常软件下受到保护。这份路线图有很多部分。它专为不同的网络、外围设备和应用而设计。但我们肯定会看到其他种类的安全和健壮功能正在实施,特别是在一些高端工业和医疗应用中。“。

这也有很好的理由。Synopsys首席安全技术专家迈克·博尔扎(Mike Borza)表示:“攻击过去仅限于安全实验室,他们会在那里进行故障注入,以绕过安全方案。”“但随着成像技术价格的下降,它不再只是由大学实验室和私人实验室完成的。攻击不再仅仅是研究。确实存在恶意攻击。对于许多人来说,这仍然是一个深奥的问题,但我们正在看到芯片技术的进步。“。

纳米经济学在任何地方都比前沿节点更明显,在那里建立有效的安全可能是最令人望而生畏的挑战。在这些节点上开发的芯片是最复杂、最昂贵的,通常也是最难保护的。事实上,人们越来越担心,不断扩大规模正在开辟新的攻击面,这在过去是从未有过的。

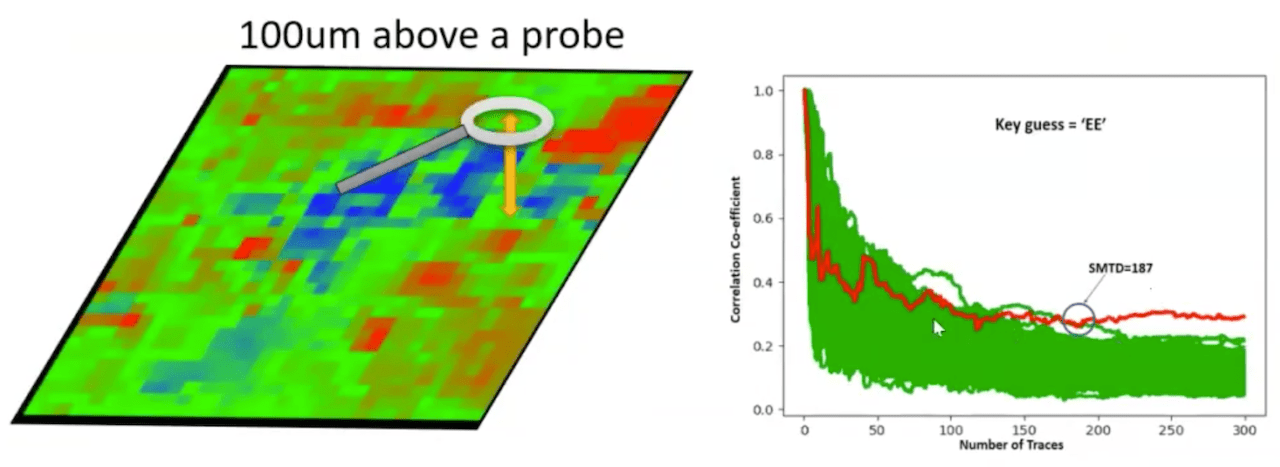

在10 nm及以下,无需实际接触芯片即可扫描加密方案。几年前,柏林理工大学的研究人员首次确定这是一个可能的攻击面,他们展示了通过在28 nm FPGA上利用光学非接触式探测,他们能够对芯片的比特流加密执行非侵入性攻击。自那以后,FPGA供应商安装了各种阻塞和混淆技术,但一些熟悉这种方法的安全专家表示,他们对在不接触芯片的情况下查看数据加密方案是如此容易感到震惊。

在这些工艺节点,更薄的绝缘层和更薄的衬底也意味着芯片上有更多的噪音。其中部分原因是电磁辐射,它已经造成了芯片上的信号干扰。它也可以在芯片外听到。

Ansys的产品营销总监马克·斯温宁(Marc Swinnen)表示:“由于它是基于硬件的,如果你的系统有缺陷,一旦它出现在现场,你几乎无能为力。”“通过软件,您可以发送补丁。如果通过包裹可以听到信号,你必须重新制作一个。它真的需要及早设计。如果你看一下信用卡的芯片,每个交换机都必须消耗相同的电量。他们装上了虚拟开关,以阻止电子探测。“。

虽然扩展的经济性对一些公司仍然具有足够的吸引力,但它们正在迫使芯片制造商在这些高级节点上实施安全措施,而这些措施在较老的节点上是不必要的。

Tortuga Logic的Oberg说:“当你在一块物理硅片上变得更紧凑、更多的栅数时,物理发射量就变得更难减少。”“光学是非常薄的。很多时候,你在这些芯片中添加安全网格,这样如果有人在里面照射光线,你就不能真正看到发生了什么。随着系统变得越来越小,这些技术变得越来越困难。“。

这也延伸到存储器,在高级芯片中,存储器往往容易受到攻击,因为它散布在芯片周围,以便减少数据需要在各种处理元件之间传输的距离。DRAM和SRAM相对安全,因为它们是易失性的,当它们断电时数据会消失。但是,在这些前沿芯片中部署的非易失性存储器类型也在不断增加。

Rambus的贝斯特说:“所有的嵌入式非易失性存储器一般都有两种风格。”您要么使用基于电荷的方法存储数据,要么使用基于阻抗的存储器存储数据。充电要容易得多。数据位于隔离门上的位单元中,有各种方法可以提取这些数据。有一种技术叫做被动电压对比度,它涉及到使用扫描电子显微镜(SEM)来实际感知电荷型存储器中的电荷。有几十篇关于人们以这种方式使用SEM从依赖电荷的嵌入式非易失性存储器中提取内容的论文。其他非易失性存储器-MRAM、RRAM、相变存储器-都是相似的,因为位单元的阻抗随着某物的函数而改变。你改变铁电存储器中的磁自旋,阻抗就会改变。你在CBRAM(导电桥接RAM)中形成一个电感电桥,阻抗就会改变。对于RRAM,你有氧化物空位,这会改变阻抗。这些都是基于阻抗的存储器。好消息是,一般来说,对手更熟悉以充电为基础的记忆。“。

解决方案的对手通常分为三个阵营:拥有无限资源的安全国家国家,寻求用勒索软件等有价值的东西换取回报的罪犯,或者寻求扰乱某事的寻求刺激的人。应用程序通常规定风险,而风险又规定所需的安全级别。

Flex Logix首席执行官杰夫·泰特(Geoff Tate)表示:“任何事情都是有成本的。”“因此,国防方面的需求与商业社区的需求是不同的。这对美国军方来说尤其困难,因为没有值得信赖的工厂。过去,所有芯片都是由美国公司设计和制造的。现在,芯片是通过标准的商业晶圆厂运行的,他们无法知道是否发生了变化,是否存在特洛伊木马程序,甚至无法知道芯片是否是假冒的。但是有很多关于处理器架构的问题,而这在嵌入式FPGA中是很难突破的。根据定义,FPGA是一张白板。“。

另一件可以提供帮助的事情是机器学习,这在某种程度上是一把双刃剑,因为对手一心想要使用ML来危害系统,就像安全专家想要保护它一样。但当为合法行为和流量建立基线时,它在防御方面尤其有效。对于芯片和IP的水印也是如此。

Leef说:“如果一家公司即将向客户发运IP核,客户可以在门口走来走去,添加自己的代码。”“但IP供应商可以在发布之前为该IP添加水印。在未来,设计该IP的一方可能会强迫该IP自我识别。“。

还有一项工作正在进行,以增强芯片的弹性,使芯片在受到攻击后能够安全地重新启动。ARM在这方面的努力尤为积极。现在有了一个常见硬件弱点的数据库,由MITRE开发,MITRE是一个非营利性组织,为美国政府管理联邦资助的研发中心。Mitre之前一直专注于软件。它在2月份推出了包括硬件在内的最新数据库。

结论安全性一直包括经济风险评估部分,但由于复杂性增加和组件变薄,以及数据量和处理数据价值的增加,风险正在增加。这促使芯片制造商开始比过去更认真地对待安全问题,并要求所有与他们有业务往来的人也这样做。

以前,安全性在很大程度上是一个独立的功能。现在,它与涉及任务和安全关键型设计的市场中的设计、系统架构和潜在责任紧密交织在一起。而且,在经济需要的地方,该行业现在似乎已经做好了跟进的准备。