黑客要求目标完成验证码

验证码是网站用来过滤机器人的带有模糊声音或模糊或弯曲字母的拼图(通常不成功),十多年来一直困扰着最终用户。现在,挑战和响应测试可能会让恶意软件攻击中的目标感到恼火。

微软最近发现一个攻击组织在一个网站上分发恶意Excel文档,要求用户完成验证码,很可能是为了阻止好人的自动检测。Excel文件包含的宏会在启用时安装GraceWire,这是一种会窃取密码等敏感信息的特洛伊木马程序。这些攻击是微软一个名为Chimborazo的组织所为,该公司的研究人员至少从1月份就开始追踪该组织。

以前,Microsoft观察到Chimborazo在网络钓鱼邮件中包含的附件中分发Excel文件,然后通过嵌入的Web链接传播。最近几周,该组织开始发送钓鱼电子邮件,再次改变了局面。在某些情况下,网络钓鱼包含指向重定向站点的链接(通常是已被攻破的合法站点)。在其他情况下,电子邮件具有包含恶意IFRAME标记的HTML附件。

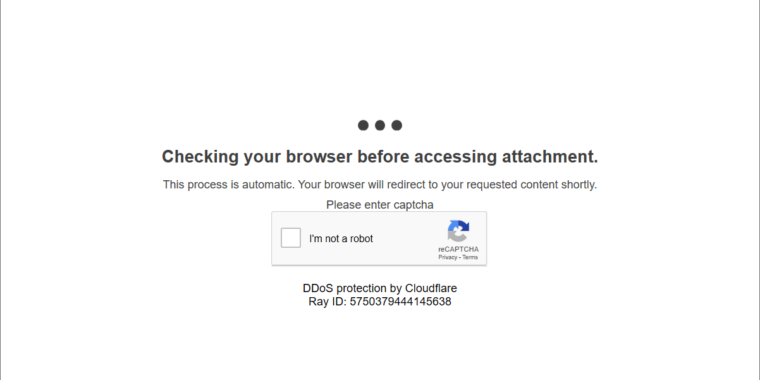

无论哪种方式,点击链接或附件都会进入一个网站,目标在那里下载恶意文件,但前提是完成了验证码(CAPTCHA)(这是完全自动化的公共图灵测试的缩写,以区分计算机和人类)。目的:阻止防御者用来检测和阻止攻击并关闭攻击活动的自动分析。通常情况下,分析是由下载恶意软件样本并在虚拟机中运行和分析它们的机器人执行的。

要求成功完成验证码意味着只有当活人下载样本时才会进行分析。如果没有自动化,恶意文件在雷达下飞行的可能性要大得多。微软称Chimborazo正在进行的攻击活动为Dudear。

微软安全情报组周三在一条推文中写道:“部署窃取信息的特洛伊木马GraceWire的组织Chimborazo,在不断追求检测规避的过程中,再次演变了他们的方法,”Dudear活动背后的组织Chimborazo部署了窃取信息的特洛伊木马GraceWire。“该组织现在使用带有验证码的网站,以避免自动分析。”

部署窃取信息的特洛伊木马GraceWire的Dudear活动背后的组织Chimborazo,在不断追求检测规避的过程中,再次发展了他们的方法。该组织现在使用带有验证码的网站,以避免自动分析。pic.twitter.com/Kz3cdwYDd7。

在安全情报组(Security Intelligence Group)1月份报道的一次活动中,Chimborazo使用IP回溯服务来跟踪下载恶意Excel文件的机器的IP地址,想必也是为了逃避自动检测。当时,这是微软第一次看到Chimborazo使用重定向网站。

安全提供商Malwarebytes的威胁情报主管杰罗姆·塞古拉(Jérôme Segura)表示,在恶意软件攻击中使用验证码的情况很少见,但并非史无前例。他指出,12月下旬的这条推文也在做同样的事情。在这种情况下,攻击者要求目标完成验证码,该验证码是谷歌reCAPTCHA服务的翻版。虽然是假的,但它的目的与真正的一样-通过要求真人下载文件来阻止自动分析。

微软发现的验证码也可能是假冒的验证码。证据:正如这篇帖子顶部的图片所示,它说reCAPTCHA和下面的图片声称提供Cloudflare提供的DDoS保护。这是两项独立的服务。(不过,正如一位评论者指出的那样,攻击者很可能分别使用了这两项服务。)。谷歌代表没有立即回复寻求对本文置评的电子邮件。

定期改变攻击常规是攻击者保持领先于防御者的一种方式,创造了一个永无止境的来回过程,需要防御者保持持续的警惕才能保持领先。在接下来的几个月里,袭击组织很可能会再次改变路线。

所以现在我也需要填写验证码才能感染?这笔交易一直在变得更糟..。

现在是2020年了,人们还在打开意想不到的附件,比如启用了宏的Excel文件?要拥有一台计算机,应该有一个基本的能力测试。

有人不在IT行业工作.