一项新技术可以检测到较新的4G“黄貂鱼”手机监听

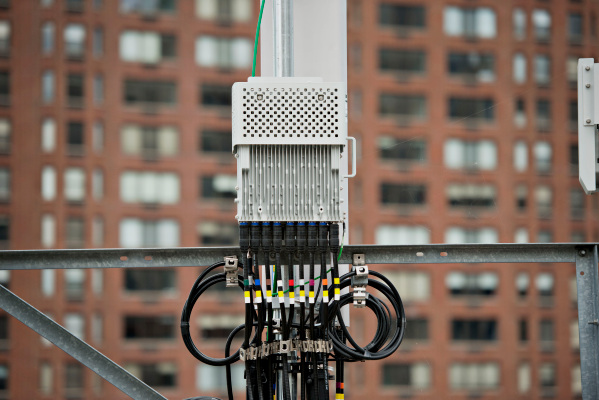

蜂窝站点模拟器,被称为“黄貂鱼”,模拟蜂窝塔,可以捕获其覆盖范围内的任何电话的信息-在某些情况下包括电话、消息和数据。警方每年在美国各地秘密部署黄貂鱼数百次,经常在这个过程中捕获无辜旁观者的数据。

人们对黄貂鱼知之甚少,因为它们被故意笼罩在秘密之中。由哈里斯公司(Harris Corp.)开发,专门出售给警方和执法部门的黄貂鱼受到严格的保密协议的保护,这些协议阻止警方讨论这项技术的工作原理。但我们知道的是,黄貂鱼利用手机连接到2G蜂窝网络的方式存在缺陷。

这些缺陷中的大多数都在更新、更快、更安全的4G网络中得到了修复,尽管不是全部。较新的蜂窝站点模拟器,称为“冰雹”设备,利用4G中类似的缺陷,让警察可以窥探较新的手机和设备。

一些手机应用程序声称它们可以探测到黄貂鱼和其他蜂窝站点模拟器,但大多数都会产生错误的结果。

但现在,电子前沿基金会的研究人员发现了一种可以探测冰雹设备的新技术。

进入EFF的最新项目,名为“鳄鱼猎人”-以澳大利亚自然保护者史蒂夫·欧文(Steve Irwin)的名字命名,他于2006年被黄貂鱼的倒钩杀死-帮助检测蜂窝站点模拟器,并解码附近的4G信号,以确定蜂窝塔是否合法。

每次你的手机连接到4G网络时,它都会运行一份核对表-也就是所谓的握手-以确保手机被允许连接到网络。它通过与手机发射塔交换一系列未加密的信息来做到这一点,包括关于用户手机的独特细节-如其IMSI号码和大致位置。这些消息称为主信息块(MIB)和系统信息块(SIB),由手机发射塔广播,以帮助电话连接到网络。

领导这项研究的EFF高级职员技术专家库珀·昆廷(Cooper Quintin)表示:“这就是4G中所有漏洞的核心所在。”

Quintin和他的同事Yomna Nasser是EFF关于蜂窝站点模拟器如何工作的技术论文的作者,他们发现,通过空中收集和解码MIB和SIB消息可以识别潜在的非法蜂窝塔。

鳄鱼猎人是开源的,任何人都可以运行它,但它需要硬件和软件的堆栈才能工作。一旦启动并运行,鳄鱼猎人就会扫描4G蜂窝信号,开始解码塔楼数据,并使用三边测量在地图上可视化塔楼。

但该系统确实需要一些思考和人工输入,才能找到可以识别真正的蜂窝站点模拟器的异常。这些异常可能看起来像不知从哪里冒出来的蜂窝发射塔,似乎移动的发射塔或与现有发射塔的已知映射不匹配的发射塔,或者正在广播似乎没有意义的MIB和SIB消息。

昆汀说,这就是为什么验证很重要,而黄貂鱼检测应用程序不会做这件事。

“仅仅因为我们发现了异常,并不意味着我们找到了蜂窝站点模拟器。我们实际上需要去核实,“他说。

在一次测试中,昆丁追踪到旧金山一个会议中心外的一辆卡车上有一个看起来可疑的蜂窝塔。事实证明,这是一个合法的移动发射塔,签约是为了扩大里面的技术会议的蜂窝容量。“轮子上的电池很常见,”昆丁说。但它们与蜂窝站点模拟器有一些有趣的相似之处,即它们是一种便携式细胞,通常不在那里,突然就在了,然后就离开了。

在今年早些时候在华盛顿举行的ShmooCon安全会议上进行的另一项测试中,昆廷发现了两座使用鳄鱼猎人(Crocodile Hunter)的可疑蜂窝塔:一座塔正在广播与百慕大蜂窝网络相关的移动网络标识符,另一座塔似乎与蜂窝网络完全没有关联。此前曾在华盛顿特区举行的ShmooCon安全会议上发现过蜂窝站点模拟器。考虑到华盛顿特区离百慕大很远,这两个都没有多大意义。

昆廷说,该项目旨在帮助检测蜂窝站点模拟器,但他承认,只要蜂窝网络容易受到它们的使用,警方就会继续使用蜂窝站点模拟器,这一努力可能需要数年时间才能解决。

相反,昆廷表示,手机制造商可以通过允许用户关闭对传统2G网络的访问,有效地允许用户选择退出传统的黄貂鱼攻击,在设备层面采取更多措施来防止攻击。与此同时,蜂窝网络和行业组织应该努力修复冰雹设备利用的漏洞。

“这些解决方案都不会是万无一失的,”昆廷说。“但我们甚至还没有做到最低限度。”

通过Signal和WhatsApp安全发送提示至+1 646-755-8849或发送加密电子邮件至:[email protected]