不安全的卫星互联网威胁着船舶和飞机的安全

自从研究人员证明卫星互联网服务存在严重的隐私和安全漏洞以来,已经过去了十多年。这些漏洞允许攻击者窥探,有时甚至篡改数千英里外数百万用户接收的数据。你可能会认为,在2020年,随着卫星互联网变得越来越流行,提供商本可以修复这些缺点,但你错了。

周三,在黑帽在线安全会议(Black Hat Security Conference Online)上发表的一份简报中,研究人员、牛津大学博士生詹姆斯·帕沃尔(James Pavur)介绍了一些发现,这些发现表明,尽管提供商采用了本应更先进的新技术,但基于卫星的互联网正在将数百万人置于危险之中。

几年来,他利用自己在欧洲大陆的有利位置,拦截了18颗卫星向美国、加勒比海、中国和印度1亿平方公里的狭长地带发送互联网数据给人、船和飞机的信号。他的发现令人担忧。他观察到的小样本包括:

一架中国客机接收未加密的导航信息和其他航空电子数据。同样令人担忧的是,这些数据来自乘客过去发送电子邮件和浏览网页的相同连接,这增加了乘客被黑客攻击的可能性。

一名系统管理员登录到距离Pavur约600公里的法国南部的一台风力涡轮机,并在此过程中暴露了用于身份验证的会话cookie。

截获一艘埃及油轮的通讯,该油轮在进入突尼斯港口时报告交流发电机发生故障。变速箱不仅让Pavur知道这艘船将在一个月或更长时间内不能使用,他还获得了为解决问题而设置的工程师的姓名和护照号码。

邮轮广播关于其基于Windows的局域网的敏感信息,包括存储在轻量级目录访问协议数据库中的登录信息。

该账户重置了进入希腊亿万富翁游艇网络的密码。

虽然亚当·劳里(Adam Laurie)和莱昂纳多·NVE(Leonardo NVE)等研究人员分别在2009年和2010年展示了卫星互联网的不安全性,但帕沃尔已经检查了大规模的通信,从他窃听的18颗卫星截获了超过4TB的数据。他还分析了较新的协议,如通用流封装和复杂调制,包括32-Ary幅度和相移键控(APSK)。与此同时,他已经将这些新协议的拦截成本从高达5万美元降至约300美元。

帕沃尔在周三的演讲前告诉我:“今天仍有许多卫星互联网服务在运行中容易受到他们(之前的研究人员)确切的攻击和方法的攻击-尽管这些攻击在这一点上已经公之于众超过15年了。”“我们还发现,一些较新类型的卫星宽带在窃听漏洞方面也存在问题。”

Pavur使用的设备包括一个TBS 6983/6903 PCIe卡/DVB-S调谐器,它允许人们从计算机上观看卫星电视。第二件是平板碟子,尽管他说任何接收卫星电视的碟子都可以工作。两者的费用都是300美元左右。

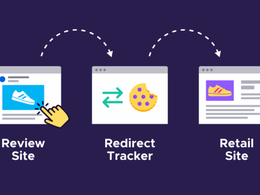

利用显示用于互联网传输的地球同步卫星位置的公开信息,帕沃尔将碟子对准它们,然后扫描无线电频谱的ku频段,直到他发现隐藏在大量噪音中的信号。从那里,他指示PCIe卡解释信号并将其录制为正常的电视信号。然后,他将在原始二进制文件中查找诸如“http”之类的字符串以及与标准编程接口相对应的字符串,以识别互联网流量。

这一设置允许Pavur拦截ISP通过卫星发送给用户的几乎每一个传输,但通过其他方式(从用户到ISP)监控信号要有限得多。因此,Pavur可以可靠地看到用户正在浏览的HTTP站点的内容或用户下载的未加密电子邮件的内容,但他无法获得客户的“GET”请求或他们发送到邮件服务器的密码。

尽管客户可能位于非洲海岸外的大西洋,并与爱尔兰的一家ISP通信,但它发送的信号很容易从数千万平方公里内的任何地方被拦截,因为卫星的高成本要求提供商在大范围内发射信号。

另一个方向更难捕捉有几个原因。首先,连接卫星和ISP地面站的波束通常更窄、更聚焦(这意味着你必须在ISP系统的几十英里范围内才能接收到该方向的无线电波)。在某些情况下,出于带宽和性能的原因,ISP将使用不同的频段来传输这些信号-这意味着攻击可能需要更难在商业上和负担得起的情况下使用的设备。最后,即使ISP只使用正常的宽波束K>;u波段信号,它们通常也会在每个方向上以不同的频率传输。这意味着攻击者需要第二组天线(不太难),还需要正确组合两个馈送(稍微困难一点)。

在过去的几年里,Pavur专注于发送给陆地和海上大型船舶上的日常用户的传输。今年,他把注意力转向了飞机。随着新冠肺炎疫情的爆发,导致乘客飞行直线下降,这位研究人员分析来自娱乐系统、机上互联网服务和机上用于发送和接收移动信号的毫微微蜂窝的乘客通信的机会比他计划的要少。(然而,他确实看到了一条短信,向一名乘客提供冠状病毒检测。)

但事实证明,客运量的减少使人们更容易将重点放在发送给驾驶舱内机组人员的交通上。当一名机组胖子用手指登录所谓的电子飞行包时,飞行甲板设备反复收到HTTP302重定向到Wi-Fi服务登录页面的错误信息。重定向格式包括原始请求的URL,其中显示了航班包API的GET参数。这些参数描述了具体的航班号及其坐标,这些信息让帕武尔对该设备在飞机上的所作所为有了很好的感觉。

航班包数据通过与来自乘客的娱乐和互联网流量相同的网络地址转换路由器。换句话说,相同的物理卫星天线和调制解调器正在向航班行李和乘客传送互联网流量。这表明,任何可能存在的网络隔离都是由软件执行的,而不是通过物理硬件隔离执行的,这不太容易被黑客攻击。

使用基于卫星的互联网接收导航数据将机组人员和乘客置于Pavur开发的攻击的风险中,该攻击允许攻击者模拟飞机到与其通信的地面站。黑客使用TCP会话劫持,这是一种攻击者向ISP发送客户用来验证自己的元数据的技术。

因为用户的流量是从离地球30公里的卫星上反弹过来的-这条路线通常会导致大约700毫秒的信号延迟-而攻击者的数据不是这样的,所以攻击者总是会在到达ISP之前击败客户。

会议劫持可能被用来导致飞机或船只报告错误的位置或燃油水平,虚假的供暖、通风和空调系统读数,以及传输其他伪造的敏感数据。它还可以用来创建拒绝服务,以阻止船只接收对安全操作至关重要的数据。

我们可以在IP数据包层实时转换来自记录的字节。本质上,我们等待记录来自流的整个IP数据包(通常为几毫秒),然后立即将该数据包写入磁盘。作为一名攻击者,您确实需要知道要从访问Facebook等的人的噪音中提取什么样的数据。为此,您可以使用IP地址或其他流量签名来以编程方式仅标识要响应的最相关的流量。

Pavur在分享他的发现后得到的普遍反应是,基于卫星的互联网用户应该简单地使用VPN来防止攻击者读取或篡改任何发送的数据。不幸的是,他说,每个端点向另一个端点进行身份验证所需的握手会导致大约90%的速度减慢。开销将已经很大的700毫秒延迟增加到等待时间,使得卫星互联网几乎完全无法使用。

虽然HTTPS和电子邮件的传输级加密可以防止攻击者读取页面和消息的正文,但大多数域查找查询仍然是未加密的,攻击者可以通过仔细检查数据了解到很多信息。HTTPS证书允许攻击者对客户连接的服务器进行指纹识别。

这些信息使攻击者能够识别哪些用户值得进行更有针对性的攻击。在Pavur伪随机查看的100艘船只中,他能够去除匿名的大约10艘,并将它们绑在特定的船只上。

截取未加密的航海图、公海中的设备故障以及使用漏洞重重的Windows2003服务器也将用户置于相当大的风险之中。结合使用不安全的通道(如FTP),攻击者可能能够篡改海洋数据来隐藏沙洲,或使用这些数据来计划物理入侵。

这个问题的巨大规模使研究人员进退两难。由于数以万计的用户受到影响,研究人员无法私下通知绝大多数用户。他决定联系最大的公司,这些公司正在明文传输特别敏感的数据。他最终选择不透露任何受影响的用户或公司的身份,因为他说,问题的症结是全行业协议不安全的结果。

他说:“我的研究目标是展示空间的物理属性为网络安全创造的这些独特的动力,而这是一个一直没有得到充分探索的领域。”“很多人认为卫星只是普通的计算机,距离稍远一点,但卫星有很多不同之处。如果我们强调这些不同之处,我们就可以更好地建立安全机制来保护系统。“