超越Krèk:更多易被窃听的Wi-Fi芯片

在2020美国Black Hat大会上,ESET研究人员深入研究了Wi-Fi芯片中Kr?k漏洞的细节,发现类似的漏洞影响的芯片品牌比之前认为的要多。

在2020美国Black Hat大会上,ESET研究人员深入研究了Wi-Fi芯片中Kr?k漏洞的细节,发现类似的漏洞影响的芯片品牌比之前认为的要多。

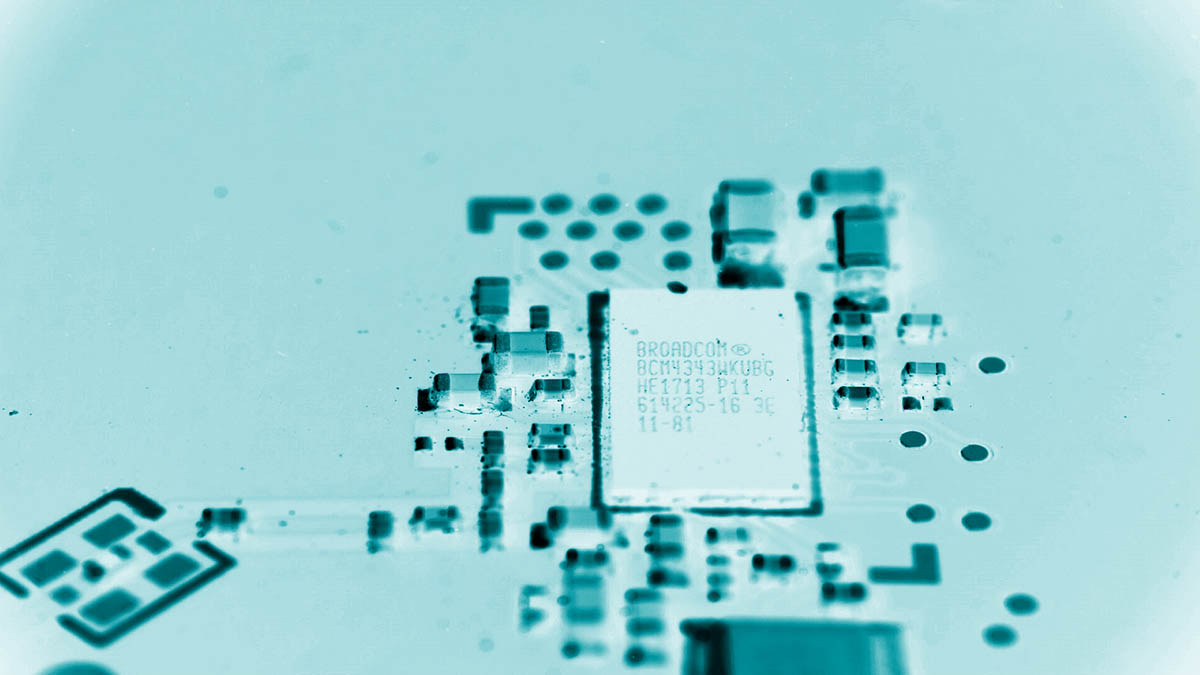

KR?k(正式名称为CVE-2019-15126)是Broadcom和Cypress Wi-Fi芯片中的漏洞,允许对一些wpa2加密的流量进行未经授权的解密。具体地说,该缺陷导致使用WPA2成对会话密钥加密无线网络数据,该密钥为全零,而不是先前在4次握手中建立的正确会话密钥。Wi-Fi解除关联后,易受攻击的Broadcom和Cypress芯片上会出现此不良状态。

利用Kr?k可以让攻击者拦截和解密(潜在敏感)感兴趣的数据,与其他常用的针对Wi-Fi的技术相比,利用Kr?k有一个显著的优势:虽然攻击者需要在Wi-Fi信号范围内,但攻击者不需要经过身份验证并与WLAN相关联。换句话说,他们不需要知道Wi-Fi密码。

在2020年2月的RSA大会上首次公开披露该缺陷之前,我们通过负责任的披露过程与受影响的供应商(以及ICASI)进行了合作。随之而来的宣传引起了更多芯片组和设备制造商的注意,其中一些制造商发现自己也有易受攻击的产品-并自那以后部署了补丁。我们在此网页[1]上维护相关供应商咨询列表。

虽然我们没有在博通和赛普拉斯以外的其他Wi-Fi芯片中观察到CVE-2019-15126,但我们确实发现其他供应商的芯片也存在类似的漏洞。这些发现首先在2020年美国黑帽大会上公布,我们在下面简要概述一下。

除了博通和赛普拉斯的芯片外,我们研究的芯片之一是高通的。我们发现的漏洞(被指定为CVE-2020-3702)也可由解除关联触发,并通过传输未加密的数据而不是加密的数据帧来导致不必要的数据泄露-这与使用Kr?k非常相似。不过,主要区别在于,数据不是使用全零会话密钥加密的,而是根本不加密(尽管设置了加密标志)。

我们测试并发现有漏洞的设备是D-Link DCH-G020智能家居集线器和Turris Omnia无线路由器。当然,使用易受攻击的高通芯片组的任何其他未打补丁的设备也将易受攻击。

在我们披露后,高通非常合作,并在7月份发布了对其官方支持产品中使用的专有驱动程序的修复。然而,并不是所有使用高通芯片的设备都使用这个专有驱动程序--在某些情况下,会使用开源的Linux驱动程序--比如上游的“ath9k”驱动程序。由于它不是由高通积极开发的,在撰写本文时还不清楚它是否会从高通或开源社区获得补丁。

我们还观察到联发科在一些Wi-Fi芯片上也表现出类似的漏洞(即缺乏加密)。

受影响的设备之一是华硕RT-AC52U路由器。另一个是Microsoft Azure Sphere开发工具包,我们将其作为Azure Sphere安全研究挑战合作伙伴关系的一部分进行了研究。Azure Sphere使用联发科的MT3620微控制器,面向广泛的物联网应用,包括智能家居、商业、工业和许多其他领域。

据联发科称,修复该问题的软件补丁已于2020年3月至4月发布。针对MT3620的修复包含在Azure Sphere OS版本20.07中,该版本于2020年7月发布。

自从我们公开披露Kr?k漏洞已经过去了五个多月--独立研究人员已经发表了几项概念验证--我们决定公布我们一直用来测试设备是否易受Kr?k攻击的脚本。我们还包括了这里描述的较新变种的测试。研究人员或设备制造商可以使用此脚本来验证特定设备是否已打补丁并且不再易受攻击。

特别感谢我们的同事Martin Kalužník,他对这项研究做出了巨大贡献。