只需一条文本就可以在Cisco Jabber中释放代码执行蠕虫

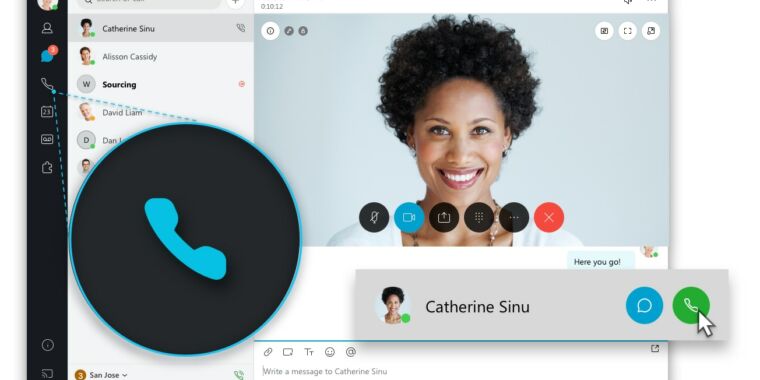

开发该漏洞的研究人员表示,直到周三,通过思科Jabber协作应用程序发送的一条短信就能触发自我复制攻击,将恶意软件从一个Windows用户传播到另一个用户。

这次恶意攻击是由构成Jabber客户端基础的Chromium Embedded Framework中的几个缺陷造成的,思科于周三对这些缺陷进行了修补。一个旨在阻止传入消息中潜在恶意内容的过滤器未能仔细检查调用称为“onAnimationstart”的编程接口的代码。

但即便如此,过滤器仍会阻止包含<;style>;的内容,<;style>;是必须包含在恶意有效负载中的HTML标记。为了绕过这种保护,研究人员使用了为名为Spiner-Growth的内置动画组件量身定做的代码。有了这一点,研究人员就能够实现跨站点脚本攻击,将恶意有效负载直接注入Jabber内置浏览器的内部。

Chromium Embedded Framework(CEF)内置的安全沙箱通常会将有效负载存储在与应用程序敏感部分隔离的容器中。为了解决此限制,研究人员滥用了window.CallCppFunction,它旨在打开其他Cisco Jabber用户发送的文件。通过操作接受文件的函数参数,研究人员能够打破沙箱。

安全公司Watchcom Security的研究人员在一篇帖子中写道:“由于Cisco Jabber支持文件传输,攻击者可以发起包含恶意.exe文件的文件传输,并使用XSS攻击迫使受害者接受该文件。”然后,攻击者可以触发对window.CallCppFunction的调用,从而在受害者的计算机上执行恶意文件。

电脑蠕虫是最有效的恶意软件攻击类型之一,因为一次攻击就会触发一系列后续破坏,就像推倒多米诺骨牌会导致数千张多米诺骨牌倒下一样。当可蠕虫攻击实现远程代码执行时-就像这里的情况-蠕虫是最严重的。随着越来越多的企业依赖视频会议来进行日常工作,思科提供了修复。

因此,根据通用漏洞评分系统,分配给Cisco Jabber漏洞的名称CVE-2020-3495的严重程度评级为9.9(满分10分)。思科的建议在这里有更多细节。

Watchcom的研究人员设计了一个单独的代码执行攻击,利用了一个不同的漏洞。其中一种方法是滥用Cisco Jabber协议处理程序,当用户点击包含Jabber特定协议的URL时,Cisco Jabber协议处理程序可以帮助操作系统知道该如何操作。

这些协议处理程序容易受到命令注入的攻击,因为它们不考虑包含空格的URL。通过在URL中包含空格,攻击者可以插入将传递给应用程序的任意命令行标志。由于应用程序使用CEF并接受Chromium命令行标志,因此存在几个可用于执行任意命令或加载任意DLL的标志。这样的标志的一个例子是--gpu-Launcher。此标志指定启动CEFS GPU进程时将执行的命令。

此漏洞可与XSS漏洞结合使用,无需向受害者传输任何文件即可实现代码执行。这使得在不将任何文件写入磁盘的情况下交付恶意软件成为可能,从而绕过大多数防病毒软件。

另外两个漏洞-CVE-2020-3537和CVE-2020-3498-的严重级别分别为5.7和6.5。

这些漏洞会影响用于Windows的Cisco Jabber版本12.1到12.9.1。使用易受攻击版本的用户应尽快更新。