AMD供应商锁定EPYC CPU

今天,我们将讨论服务器安全方面的变化,这将在未来的家庭实验室和服务器和组件的二级市场掀起波澜。在我们最近的Dell EMC PowerEdge C6525评估中,我们简要提到了系统中的AMD EPYC CPU是由供应商锁定到Dell EMC系统的。这不是戴尔特有的问题。我们已经确认,其他供应商(如HPE)正在支持此功能背后的功能。对于大型供应商来说,他们的平台安全团队正在推动为他们的客户构建更安全的平台,这将对二级服务器市场和家庭实验室产生未来的影响。

在本文中,我们将介绍正在发生的事情的基本情况。我们将讨论动机,以及为什么这将在未来变得更加常见。最后,我们将讨论业内人士可以做些什么来保持二级服务器市场的良好运行。如果您与合作伙伴或经销商合作,这些合作伙伴或经销商使用二手部件回收箱,甚至有可能购买灰色市场CPU,请将本文或随附的视频发送给他们。目前的市场在一些大客户的要求和大供应商正在交付的东西与市场上其他人知道的正在发生的事情之间存在很大的脱节。

这是一个重要的话题。为了确保我们可以覆盖那些喜欢阅读/浏览的人和那些喜欢通过音频获取信息的人,我们附带了一段视频:

请随意打开YouTube上的视频并查看,或者将其发送给那些不喜欢阅读的人。

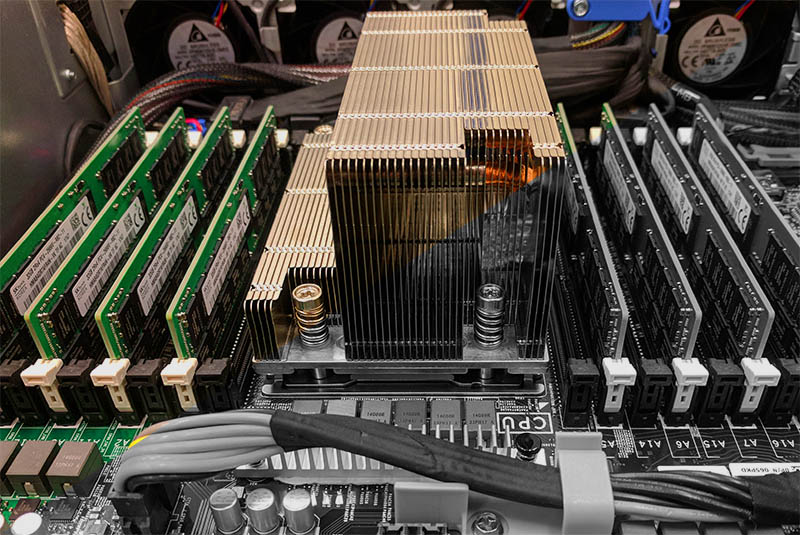

2018年,我们进行了Dell EMC PowerEdge R7415审查,作为审查的一部分,我们开始了在系统中尝试不同CPU的正常流程。在这个过程的早期,我们使用了AMDEPYC7251CPU,这是低端的8核机型,我们注意到了一些奇怪的事情。之后,它在我们的其他测试系统中就不起作用了。

经过一些研究后,我们发现这是因为Dell EMC是将芯片锁定到戴尔系统的供应商。我们不知道具体原因,但我们被告知这是一个安全功能。在这一点上,甚至到两年后的今天,并不是每个供应商都利用了AMD EPYC的所有安全功能。这实际上意味着,我们在Dell EMC系统上看到的情况与我们在其他系统上看到的情况不同。例如,我们可以在SuperMicro和Tyan系统中互换使用CPU,但一旦这些系统进入Dell EMC服务器,我们就无法使用它们。

我们发现我们并不孤单。实验室、VAR和其他组织发现,将AMD EPYC CPU从一个供应商的系统转移到另一个供应商的系统并不像Intel Xeon那样简单。它并不总是奏效。

我们知道这是一项安全功能,并认为大多数购买服务器的人都会被他们的销售代表或渠道合作伙伴告知这一点。当我个人在我们的C6525视频和文章上收到了很多短信、电子邮件、即时通讯和评论后,我意识到这实际上可能是一个很多人都不知道发生了什么事情的情况。

我们有过的这种经历,显然还不是很普遍。这是有道理的,因为使用增强安全级别的系统在很大程度上仍然是新的,并被第一批购买者使用。此外,AMD的市场份额仍然小于英特尔。顺便说一句,英特尔至强没有这个问题的一个重要原因是他们没有AMD拥有的安全功能。HPE、戴尔和联想等供应商已经站出来表示,他们的AMD EPYC系统比他们的Intel Xeon系统更安全,而这种行为是增强安全性的副产品。

接下来,我们将深入研究AMD处理器的特性(以及哪些特性将在其他供应商的未来CPU中更为常见)。

让我们从高级幻灯片开始。这实际上与我们在AMD EPYC 7001系列发布时看到的AMD安全处理器幻灯片相同,但这是EPYC 7002系列的幻灯片。AMD EPYC CPU可能是x86,但它们有一个嵌入式ARM Cortex-A5微控制器,可以运行独立于主系统的自己的操作系统。这款AMD安全处理器是AMD安全推动的主干,因为它为平台提供密钥管理和硬件信任根等功能。

AMD花费时间修补这一解决方案,以使其更安全,但如果系统中没有一些极低级别的访问,通常很难到达。我们将很快回到“启用硬件验证引导”这一系列,但重要的是要了解,这个安全处理器支撑了AMD的许多最好的安全功能。

例如,在STH,我们大量使用EPYC的安全内存加密和安全加密虚拟化。使用AMD EPYC,我们不必手动管理密钥。相反,临时密钥由AMD安全处理器为我们管理。这是真正的机密计算产品构建浪潮的基础,例如由AMD EPYC SEV支持的Google Cloud Confidential Computing。英特尔有它的安全引导功能和SGX,这将在Ice Lake Xeons中得到极大的增强,但就目前而言,AMD拥有这一功能,而英特尔没有。当大供应商说AMD更安全时,AMD安全处理器是这些产品的基石。

让我们讨论一下“启用硬件验证引导”这一行。虽然传统上CPU在任何平台上都会启动,但由于基于ARM的AMD安全处理器,AMD在其CPU中具有智能。EPYC CPU旨在更智能地了解它们所在的平台,并与服务器平台安全进行交互,以充当信任的根,如果它们在任何系统中有效地启动,这是不可能的。

AMD平台安全引导功能(PSB)缓解了固件高级持续威胁。这是一个纵深防御功能。PSB扩展了AMD的硅信任根以保护OEM的BIOS。这允许OEM使用PSB建立从AMD的硅信任根到OEM的BIOS,然后使用UEFI安全引导从OEM的BIOS到操作系统引导加载程序的不间断信任链。这为试图将恶意软件嵌入平台固件的远程攻击者提供了非常强大的防御。

只相信自己的加密签名BIOS代码在其平台上运行的OEM将使用支持PSB的主板,并在处理器中设置一次性可编程熔断器,以将处理器绑定到OEM的固件代码签名密钥。AMD处理器出厂时未加锁,最初可用于任何OEM主板。但是,一旦它们与启用了PSB的主板一起使用,安全熔丝就会被设置,从那时起,该处理器只能与使用相同代码签名密钥的主板一起使用。(来源:AMD对STH的声明)