自2018年以来,SolarWinds通过GitHub Repo“ mib-importer”泄露了FTP密码

虽然我们是第一个报告SolarWinds安全漏洞的人,但该漏洞可能已经暴露了他们的Downloads FTP服务器凭据,从而使攻击者能够推送恶意二进制文件并攻击美国政府和SolarWinds'。从那时起,其他一些知名客户,就出现了有关SolarWinds安全漏洞的更多信息,从而可以更深入地了解可能暴露的内容以及它是否可能导致大规模违反美国政府的行为。尽管大多数安全研究人员认为这不是造成漏洞的主要原因,并且针对SolarWinds进行了复杂而复杂的供应链攻击,但我们认为这些小的安全漏洞可能会使攻击者获得更大的收益。攻击面来进行攻击,最终可能有助于巩固他们在SolarWinds基础架构中的立足点,以进行侦察和逃避检测。

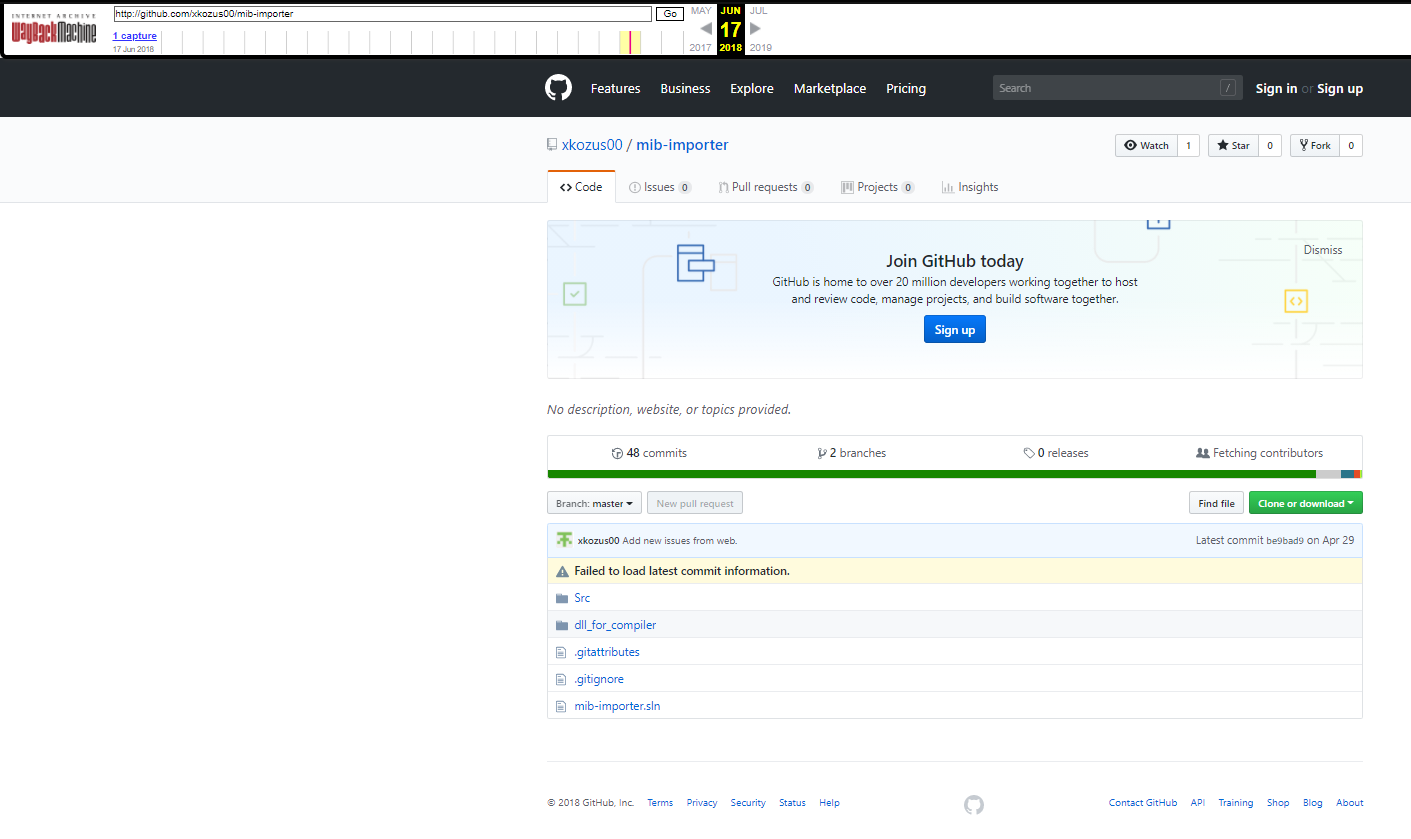

安全研究员Vinoth Kumar告诉我们,自2018年以来,SolarWinds可能一直在向下载服务器公开FTP凭据。为了证实他的主张,Vinoth共享了以下链接,该链接指向在mib-importer GitHub存储库中公开的,可能属于SolarWinds员工的暴露配置文件,网址为https://github.com/xkozus00/mib-importer/blob/master /Src/Lib/PurgeApp/PurgeApp.exe.config,他进一步补充说,在向Web存档提供回购基本URL时,它表明Web存档最早是在2018年6月存档该页面的,这是最后一次页面已存档。因此,我们得出结论,直到Vinoth向SolarWinds PSIRT报告该公开存储库中的FTP服务器凭据和该潜在存储库中的其他潜在敏感信息之前,它在公共领域的存在时间可能已超过1年。

这表明,SolarWinds可能早就暴露了敏感的内部凭据,直到引起注意为止,这反过来可能使攻击者有机会窃取有关SolarWinds的证书和其他有价值的内部信息来执行大型使用后门的SolarWinds Orion软件对美国政府和其他顶级组织进行大规模攻击。

“ mib进口商”安全研究人员于2019年11月在GitHub上找到了公共GitHub存储库,该存储库可能属于SolarWinds员工,其中暴露了秘密(例如FTP用户名和密码),据说该存储库于2018年6月左右存在。

经过分析,SaveBreach团队发现SolarWinds Orion允许用户将MIB文件导入其中。 MIB文件用于监视网络设备。显然,mib-importer工具是由SolarWinds开发的,用于将MIB文件导入Orion。我们从SolarWinds文档页面中找到了有关导入MIB文件的以下数据(参考-1,2,3)

管理信息库(MIB)是一种结构,用于描述设备可以报告的所有对象,例如CPU,风扇或温度。 MIB包含名称,数据类型和对象标识符(OID)。 MIB是一种层次结构,显示为导航树。 MIB树中的每个条目都是特定设备上特定组件的值。

SolarWinds维护一个MIB数据库,该数据库充当用于监视各种网络设备的OID的存储库。 MIB数据库会定期更新。

从我们最近与Vinoth的对话中可以看出,关于SolarWinds的凭据和可能更敏感的数据在公开域中已经存在了很长一段时间,直到最终被删除。 Vinoth怀疑数据中可能还包含证书,而不仅仅是FTP凭据,仅凭这些凭据就足以对恶意二进制文件进行签名,然后将它们作为合法软件传递出去而上传到FTP服务器。

问:从什么时候开始您就可以知道GitHub仓库了?您是否认为攻击者可以在将近3年的时间里对他们的基础结构进行持久化来实施攻击?

Vinoth:我不确定,即使在2018年6月,该仓库中也有40次提交。存档中只有一页找不到其他内容。

问:攻击者已将签名的二进制文件放在下载服务器上。攻击者获得对文件上传服务器的访问权限以对二进制文件进行签名后,可能会遵循什么过程?

Vinoth:不确定,但是我可能会错过检查可能包含证书的回购协议。

Vinoth在推特上说,自2018年6月17日起,GitHub存储库已向公众开放

这就提出了许多问题。是用于对从该公共GitHub存储库或从公开泄漏的任何其他信息中获得的二进制文件进行签名的证书。暴露的证书可能已使黑客能够对其恶意的SolarWinds Orion二进制文件进行签名,并将其作为由SolarWinds开发的合法软件进行传播,随后将它们使用先前发现的泄漏的FTP凭据上传到“下载”服务器。

我们可以得出部分结论,即GitHub上公开的内部信息存在了足够长的时间,攻击者已经利用它们获得了最初的立足点。 尽管目前还不清楚,因为FireEye和安全研究人员声称可能存在使用逃避技术的更复杂复杂的攻击链,但是我们确实认为这可能是SolarWinds漏洞和针对美国的广泛网络攻击的先兆 政府。