Google揭露复杂的Windows和Android骇客作业

谷歌今天发布了一份由六部分组成的报告,详细介绍了该公司于2020年初检测到的一次复杂的黑客攻击操作,该攻击针对的是Android和Windows设备的所有者。

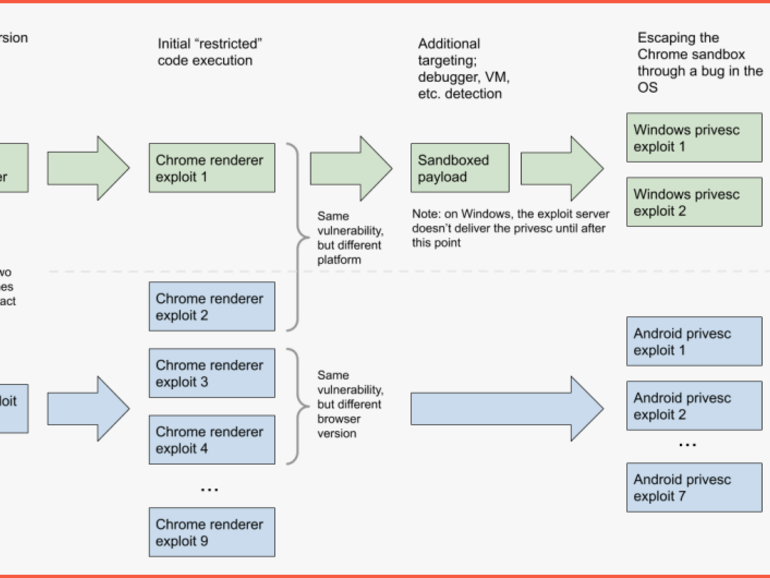

谷歌表示,这些攻击是通过两个漏洞利用服务器进行的,这些服务器通过水坑攻击提供了不同的漏洞利用链。

"一台服务器针对Windows用户,另一台针对Android。谷歌安全团队之一的零号项目在六篇博客文章的第一篇中表示。

谷歌表示,这两个漏洞利用服务器都使用了谷歌浏览器漏洞,从而在受害者设备上获得了立足之地。一旦在用户的浏览器中建立了初始入口点,攻击者便部署了操作系统级别的漏洞利用程序,以获取对受害者设备的更多控制权。

该漏洞利用链包括零日漏洞和n日漏洞的组合,其中零日漏洞是软件制造商未知的漏洞,而n天漏洞是已修补但仍在野外被利用的漏洞。

四个渲染器Google Chrome浏览器中的错误,在被发现时仍为0天。

还有“特权升级工具包”由针对较旧版本的Android OS的公开已知的n天漏洞所组成。

到2020年春季修补的四个零日如下:

谷歌表示,尽管他们没有发现利用漏洞服务器上托管的Android零日漏洞的任何证据,但其安全研究人员认为,威胁参与者最有可能也可以使用Android零日漏洞,但很可能没有研究人员发现它们后,将它们托管在服务器上。

总体而言,Google将漏洞利用链描述为“为提高效率而设计的”通过其模块化实现了灵活性。"

"它们是精心设计的,复杂的代码,具有各种新颖的利用方法,成熟的日志记录,复杂且经过计算的利用后利用技术以及大量的反分析和目标检查,"谷歌说。

"我们相信专家团队已经设计和开发了这些漏洞利用链,"但是Google没有提供有关攻击者或他们所针对的受害者类型的任何其他详细信息。

(我的意思是,TBH您可能会做出一个明智的猜测,由谁来做。您可能可以算出世界上会麻烦一方面使用所有这些专业知识的演员的数量。过度。)

— 2021年1月12日,布莱恩在匹兹堡(@arekfurt)

Google连同其介绍性博客文章,还发布了详细介绍Chrome" infinity bug"的报告。 攻击中使用的Chrome浏览器漏洞利用链,Android漏洞利用链,Android设备上的漏洞利用后步骤以及Windows漏洞利用链。 所提供的详细信息应允许其他安全厂商识别对其客户的攻击,并跟踪受害者和由同一威胁行为者实施的其他类似攻击。 文章标题在发布后不久进行了更新,更改了" massive" 到复杂的 因为没有有关此操作规模的信息来支持初始措辞。