Apple的新《平台安全性》用户指南顺应了行业趋势,即垂直硬件,软件和云集成不断增长,以改善生态系统安全性

即使是安全专家,也很容易迷失在Apple最新的Platform Security用户指南的数字封面中。这份深入的指南详细介绍了保护Apple所有设备,操作系统和云服务的主要安全功能。是否需要有关安全启动过程的详细信息?在里面常规基于Intel的Mac,具有T2功能的Intel Mac和基于M1的Mac上的FileVault之间有何区别?在那里。 iCloud备份的加密密钥管理过程以及与iCloud钥匙串备份和同步有何不同? ARKit安全吗?您会看到前进的方向。

从2012年针对iOS的安全性文档开始,Apple至少每年定期发布有关其安全性工作的详细信息,并在几年中进行多次更新。尽管iOS和Mac指南曾经是单独的文档,但Apple于2019年12月将它们合并。Apple Platform Security指南位于技术开发人员文档和易于理解的消费者概述之间的灰色区域。对于想了解Apple如何保护信息和设备的任何人来说,它都是非常有用的资源。

正如Apple Platform Security指南作为资源一样精彩,撰写它就像写字典的最新更新一样容易。当然,该指南具有大量更新和大量新内容,但真正的故事并不在细节上,而是在苹果安全计划的更大方向,对苹果客户的影响以及对整个技术行业意味着什么。

从更广泛的角度来看,写作是在墙上。网络安全的未来是垂直整合。通过垂直集成,我的意思是将硬件,软件和基于云的服务相结合以构建一个全面的生态系统。垂直集成以提高安全性不仅仅是Apple的趋势,而且我们在整个行业中都看到了这种趋势,其中包括Amazon Web Services等关键参与者。当安全性真正重要时,如果您不能完全控制堆栈:硬件,软件和服务,则很难竞争。

每台Apple设备都结合了旨在共同工作的硬件,软件和服务,以实现最高的安全性和透明的用户体验,从而最终实现了确保个人信息安全的最终目的。例如,Apple设计的芯片和安全硬件为关键的安全功能提供了支持。软件保护可以保持操作系统和第三方应用程序的安全。最后,服务提供了一种机制,用于安全及时地进行软件更新,为受保护的应用程序生态系统提供支持并促进安全的通信和付款。结果,Apple设备不仅保护设备及其数据,而且还保护整个生态系统,包括用户在本地,网络上以及通过关键Internet服务所做的一切。

这是垂直集成:使用对整个硬件,软件和服务堆栈的控制来构建受信任的生态系统,理想情况下,使整体大于各个部分的总和。垂直集成的安全性非常强大,但是随着客户在安全性控制方面的权衡,它引入了自己的担忧。 Apple平台安全性指南充满了垂直整合如何形成Apple生态系统安全性基础的例子。

正如指南中强调的那样,Apple积极在其所有平台的所有三层中垂直集成安全性:

硬件:所有Apple硅计算设备的核心都是专用的安全硬件,包括Secure Enclave,用于处理超敏感功能,如加密密钥管理,保护密码和Face ID / Touch ID数据。 Secure Enclave是Apple生态系统信任的硬件基础,可确保每台设备在本质上尽可能地安全,并可以安全地连接到Apple服务。

软件:Apple的操作系统和应用紧密集成到硬件安全功能中。例如,此集成使用内置在CPU中的硬件信任根和安全功能实现了更高级的内存保护和数据保护。

服务:Apple已将其云服务越来越多地集成到生态系统的安全模型中。例如,Apple服务器使用可以由Secure Enclave中的硬件信任根验证的密钥对应用商店中的应用进行加密签名。

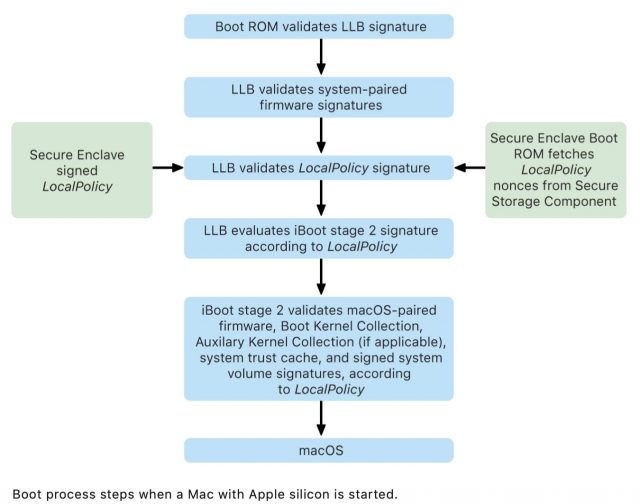

这三层的结合为Apple用户带来了许多实际的安全优势。 Apple的安全启动和更新过程就是一个很好的例子。

此过程一直从只读启动内存建立安全的信任链,直到用户登录并且其数据未加密为止。所有不同的低级软件组件均由Apple加密签名,并与在出厂之前在Secure Enclave硬件中刻录的加密密钥绑定。然后,Apple利用设备上的嵌入式数字证书和安全策略来确保只能安装Apple操作系统,只能安装这些操作系统的最新版本(取决于设备和设置),并且只能从Apple获得。

换句话说,硬件的信任根启用了安全引导过程,该过程依赖于Apple的云服务器来提供正确的操作系统,并防止安装较旧的或未经授权的/受损的操作系统版本。实际上,这使攻击者很难通过安装较旧的,易受攻击的操作系统,在启动过程中插入硬件设备来破坏Mac或安装在启动过程中潜行的rootkit来危害Mac。 Apple甚至发布了该操作系统,并以特殊的只读卷运行该操作系统,该卷也经过加密签名以防止修改。

一直都是乌龟。假设所有海龟都经过密码签名和链接。

这种方法建立了操作系统,应用程序和其他服务的其余部分可以使用的信任基础。例如,iMessage使用Secure Enclave来保护用于保护消息的加密密钥,并使用Apple服务器来查找和连接用户,所有这些都不会让Apple窥视任何通信。在软件和服务集成的另一个示例中,Apple通过新的BlastDoor“沙盒”服务进一步保护了iMessage,以阻止消息中的恶意软件(请参阅“ BlastDoor增强iMessage抵御恶意软件攻击”,2021年2月4日)。 (奇怪的是,《平台安全性》指南中没有BlastDoor)。

硬件,软件和服务都可以协同工作,以保护您的Memoji旋转到最新的TikTok舞蹈动作的安全性。欢迎来到未来。

苹果并不是唯一一家使用垂直集成来增强安全性的公司。许多Android设备都包含自己的Secure Enclave版本,但由于制造商既无法控制完整的操作系统也不可以控制服务,因此很难提供相同程度的从上到下的安全性。游戏系统是在实践中看到垂直整合的另一个好地方。微软和索尼在锁定Xbox和PlayStation平台上进行了巨额投资,以捍卫自己的游戏生态系统(诚然,主要是用户盗版游戏)。

Amazon Web Services是我最喜欢的新示例。 AWS一直在推出其Nitro架构,该架构将安全芯片嵌入到AWS服务器中,然后将它们绑回到Amazon的软件堆栈和API中。 Nitro甚至包括用于安全处理的Nitro Enclaves,并且还与Amazon的Key Management Service相集成。最终结果是,即使AWS员工也无法窥探客户的虚拟机,并且客户获得了用于处理敏感数据的高度安全的环境。硬件。软件。服务。所有组件都紧密集成并设计为可以协同工作。

我认为,垂直整合是抵御当今和未来威胁的关键。当今的攻击者已经变得如此先进和专心致志,以致在没有完全集成操作系统和硬件的情况下构建安全设备非常困难。我见过一些会议演讲,演讲者展示了芯片的X射线和电子显微镜图像,它们可能会因直接操纵芯片本身而受损。对于理想的设备,例如iPhone,iPad和Mac,即使攻击者可以对目标设备进行物理控制,它也可以将攻击者拒之门外。

服务是支持安全软件更新,通信以及方便的,以客户为中心的功能的重要第三站。查找我,激活锁,iCloud钥匙串同步(因此您的密码在每台设备上),iMessage,iCloud备份和HomeKit都是使用垂直集成提供有价值功能的Apple服务示例。好吧,这取决于您对HomeKit的看法。

但是强大的功能带来了强大的锁定功能。依靠特定供应商的云服务意味着,如果该服务出现故障或供应商决定停止该服务,那么您就是无用的塑料和电子组件的骄傲拥有者。尽管Apple很快就不会倒闭,但今年初我们发现公司证书服务器不堪重负,对完整性检查的响应速度很慢,导致某些用户无法启动应用程序(“ Apple Network Failure破坏了下午全球Mac生产力”,2020年11月13日)。垂直集成还明显推动客户使用供应商的更多设备和服务,从而增加了销售额。

这种以安全性名义进行的集成还具有降低灵活性和删除功能的作用。借助macOS 11 Big Sur的签名系统卷,使驱动器可启动复制等简单的操作已成为备份开发人员的主要障碍。即使为基于M1的Mac创建可启动的外部驱动器也充满了问题。简而言之,我们不再在堪萨斯州托托市了,我们再也不能依靠1939年的安全惯例了。

对于任何对安全性感兴趣的人,Apple平台安全性指南都是必不可少的书籍。它重约200页,包括有关MacBook麦克风的硬件中断,iOS中的超宽带安全性,Apple Security Research Device甚至汽车钥匙安全性等各种主题的信息。尽管我将本文重点放在了Apple如何结合硬件,软件和服务上,但强调却要强调在每个领域中许多重要的安全改进。

苹果的iOS设备是有史以来最安全的消费类硬件。基于M1的Mac可能是我们所见过的最安全的通用消费类计算机。 “最安全”并非不可战胜,Apple继续认识到这是一场永无止境的军备竞赛。对于Apple所取得的每一个进步,专业犯罪分子和敌对政府(好吧,所有政府)都在寻找下一个出路。但是,在未来的几年中,很明显,Apple将使用其武器库中的所有工具来构建一个安全的生态系统依赖于硬件,软件和服务的集成。