家庭助理,PWNED密码和安全误解

这些天我最喜欢的两件事是我被Pwned和家庭助理。前者是一个明显的选择,后者I'在我的家庭自动化旅程中开始爱情。所以,我很高兴能够最近看到这两个综合:

惊人的! PWNED密码是在以前的数据泄露中暴露的613米密码的存储库,这使得它们的选择非常糟糕。它们完全自由,它们具有一个非常酷的匿名API,可确保没有公开搜索的密码的有用信息。因为它的自由,效果很好,并做了真正有用的东西,它变得非常受欢迎:

现在,在上个月,现在高达909米的@ hasibeenpwned' s pwned密码。直到它击中大" 1b&#34 ;? 🙂pic.twitter.com/ihxgfeg9gn.

- 特洛伊亨特(@Troyhunt)2021年3月10日

那个'不包括对违反可免费下载数据的所有查询真的,我不知道它是多少' s使用了多少。很多。然而,不是每个人都对家庭助理'决定引导人们远离错误的密码:

@home_assistant似乎已经实施了@haveibeenpwned密码验证/检查和人员aren' t愉快! https://t.co/nwz48db5vo - @troyhunt认为这个是一个有趣的阅读,也许值得博客帖子。

- Patrick Bulteel(@PBulteel)3月10日,2021年3月10日

我今天早些时候阅读了这个线程,其中一些是公平的,即它应该是可配置的。 I' m所有用于强制Web应用程序的客户,以避免已知的错误密码,因为帐户收购直接影响服务运营商,但我认为有效参数是有效的,即运行自己的内部服务的人员应该是如果他们如此,请(家庭助理通常在家庭内的设备上运行)。很快,他们' ll能够恰恰做到:

我很抱歉这个问题,你进入这种情况。顺便说一下,谢谢你的愉快服务!禁用功能在路上,但自从我有一个非常恶心的孩子以来,我的生活中有更重要的事情是因为人们不需要安全

- Pascal Vizeli(@Pvizeli)3月10日,2021年3月10日

但是,谈论这个线程中的所有误解,因为它与密码有关,特别是在家庭助手内使用的PWNED密码,因为这些评论中的一些是从标记上的方式。让'开始:

我们' ll开始这里,因为其他标题逻辑上遵循。沿着这些线路有许多响应:

断言是某种方式,家庭网络是"信任"你可以采取快捷方式。就在昨天,我正在听暗网日记发作关于LinkedIn Breach是如何通过通过开发人员枢转来策划的,他在他的MAC上掌握了弱的SSH密码,这是成功蛮力的(Sidenote:这个播客摇滚! )然后在那里'■由于密码重用,黑客再次最终再次控制家庭网络中的设备。只需访问网络摄像头,没有能够从那里枢转? Mirai Botnet教导我们可以推动多么脆弱的物联网设备和脸部,我们脸上的脸部脸部,那些运行的家庭助手在网络中放置了很多IOT的东西,从而创造了一些风险程度,我们只是不要&#39 ;知道风险多少。

这就是为什么近年来零信任已成为这种流行语。我在我的IOT系列的第3部分中有一个整个部分,所以去那里阅读细节。它的肠道是为了保护网络上的设备,好像它们都不能相信,因为迟早可以信任,那么假设可能会是真的。

软件产品如家庭助理最终以各种安全姿势在大量环境中运行,并由具有丰富不同的背景和专业知识的人们维护。这一挑战是建立像可接受的密码一样的安全姿势的基线,以便它达到良好的安全决策,同时仍然为那些不知道的人提供有用的保护。

Imagine Home Assistant没有检查密码 - 你'重新开始" password123"和" qwerty"这是毫无疑问的真实的,因为我一直在数据漏洞中看到它,在那里哈福斯' t一直控制着密码。关于密码安全的决定导致妥协,不可避免地,家庭助理认为他们需要拯救人们自己。在找到他们使用弱密码后,这么多人在这个线程上划入这个线程的事实仅仅是为了验证该视图。

我们也在谈论这里的事实,而不是"意见和#34; PWNED密码出生于NIST' S指导中,这是基于人们创造和管理秘密的巨大经验,具体如下:

处理请求建立和更改记忆秘密时,验证者应将前瞻性秘密与包含已知的值的列表进行比较,该列表是常用的,预期或损害的。例如,列表可以包括但不限于:从先前违规语料库获得的密码。

从我的帖子到近4年前的'现在正在认证演变,这是PWNED密码的催化剂。它的意见是归属网络从账户服用的不知何故免疫,它是错误的。

我一直处理的误解是某种方式,k-匿名会将密码造成风险:

具有讽刺意味的是,这将讨论从关于&#34的讨论。它在我家网络中的'它是' s安全无论如何" "你怎么敢把我的密码放在风险"同样,家庭助理一直在发送出站请求,'何时知道何时知道'更新!你可以争辩说这并不是满足"第三方"标准,但在后台发送出站请求的前提仍然是真的。

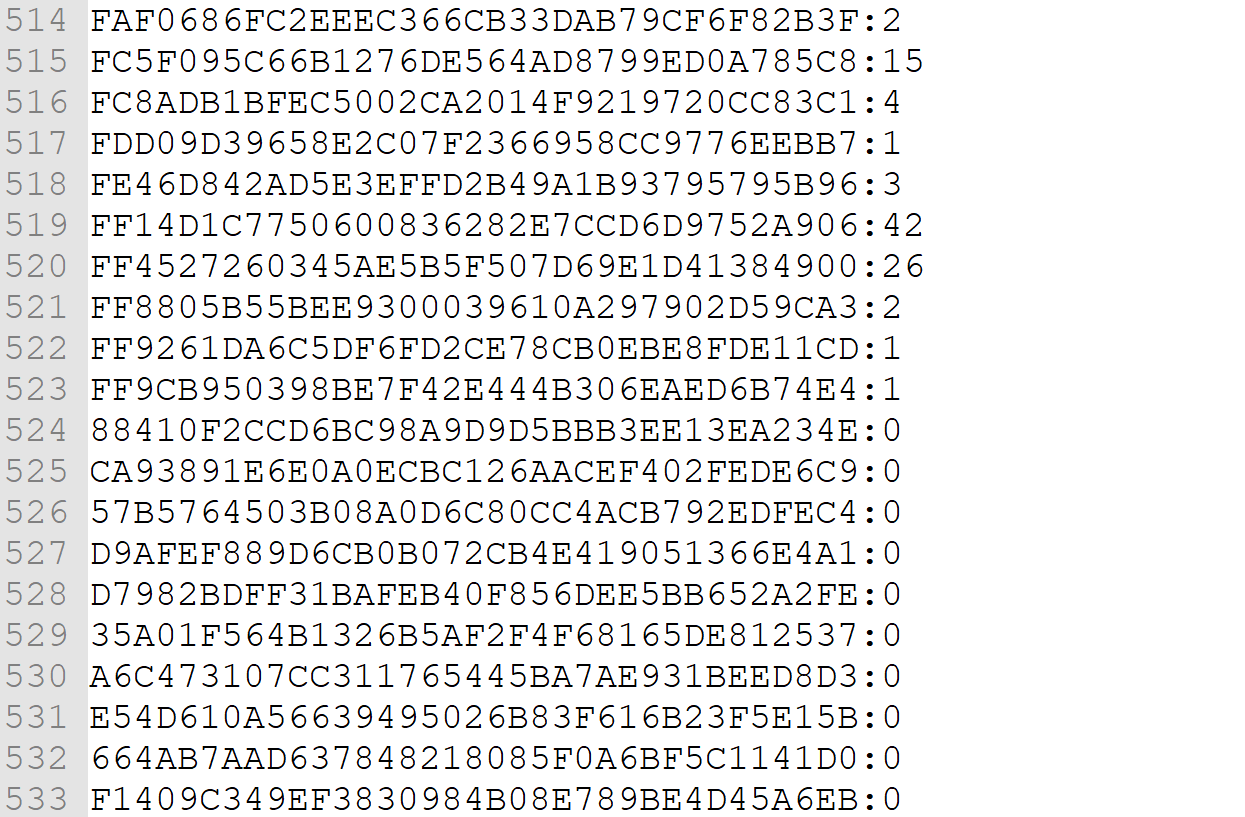

我在发射博客帖子中详细解释了K-匿名实现,但简而言之,它只发送了密码的SHA-1哈希的前5个字符。这个服务的原因是一个月接近十亿次点击是因为这种方法没有对密码的实际风险。最接近的任何人都展示了可行的风险是,可以观察到HTTPS请求的人可能会根据数据包大小才能获得哈希前缀,并且我们通过填充一年前与填充有关的哈希前缀。

首先,"他们"只是我(Hibp是一个独自跑步的一个人的社区中心项目)。其次,根据上面的解释,你永远不会发送你的密码,所以没有,我知道它是什么。最后,没有任何请求超出非常短期的瞬态数据,作为它的底层平台的一部分,所以它仍然没有。但最后一点只是我的个人保障,这就是为什么在那里' s k-匿名,即使我躺着,请求数据仍然没用。

我欣赏托马斯'尝试在这里,但他的数学是关闭的。我的猜测是He'在查询中查看结果的数量,例如,查询返回的621个哈希后缀,eB6E2的前缀。这意味着我看到了621次密码,当使用SHA-1时,从该前缀开始。现在,也许是你的密码'重新搜索的是那些621.但也许它'哈斯到不同的后缀和sha-1是40字节的十六进制,那个' s 16 ^ 35其他可能的哈希可能是。然后在那里'哈希碰撞; SHA-1字符空间可以表示16 ^ 40个不同的值,但有更多可能的密码(基本上是无穷大),这意味着有多个密码创建相同的哈希。

除非主助理正在发送UA字符串,否则识别它(和#39;没有从我的身边执行此操作),除非我不知道哪个客户端发送请求。此外,它'没有数以千计的每天请求,它' s数百万🙂

通过一切手段,争论发送出境请求的哲学,但是否则不要争论安全或隐私,除非有一个有效的基础。

思考这意味着和让#39;例如,他们的密码是"棒球123!"其中大多数密码复杂性标准很好;大写,小写,号码和符号,加上它' s 12个字符长。但它'在PWNED密码中57次,所以将被家庭助理&#39的实施拒绝。现在,让' s dep hellis81从未处于数据泄露之中,因此,从未在其电子邮件地址和此密码之间处于关联。这会让密码好吗?不,它'仍然是一个可怕的密码,因为如果其他人在这种程度上使用相同的人,它明显太可预测的方式意味着它没有与类似密码的任何东西创建它实践。

前2个句子互相矛盾!而只是为了参考,人们从不*(具有无限的小舍入错误)有100个字符的密码,并且很少有20个字符。但是你可以拥有20个字符,它可以是一个更强大的密码,而不是那个30个字符,只因为前者是随机生成的,后者是一个可预测的模式,它以前被泄露了。关于密码强度的假设纯粹基于度量,如长度,导致人们制作不良选择。

我知道,令人震惊吗?不知何故,这条线将被淘汰出很多比较了关于汽车警告的密码力量的指导:

我之前写过的I'在关于IRL类比是糟糕的,这一个也不例外。如果使用弱密码,您不会死。有没有政府法规定义软件是如何构建的。您可以在任何年龄运营它。家庭助理是免费的。等等等等。

汽车警告你有一些不安全的决定,也是家庭助理,但它在其中的相似之处结束的地方。通过简单地谈论技术而不是试图找到它来比较的东西,可以充分讨论其他一切。

它易于建立多少"不需要的数据"只需查看请求模式即可转移,您可以通过浏览器中的PWNED密码接口直接执行此操作,因为它将其作为每个其他客户端的相同API。在这里'我所看到的:

该请求为13.4KB,31毫秒。记住,'搜索613米的记录。您可以通过查看响应标题来查看为什么它和#39;

此请求直接从Brisbane的CloudFlare' SEDED节点的高速缓存返回,距离我约70km。它们几乎肯定有一个边缘节点在您的10毫秒之内(其'它们的长期目标),并且几乎每个请求都来自他们的缓存(总是在高90%+范围内)。它' s也是一种编码,它是一个超高效的压缩算法,如果家庭助手没有使用此编码,Gzip可能只有几个kB不同。

我不知道哪个Cadence Home Assistant与这些请求进行了什么,但是一个人会假设它' s不常见(可能在开始或配置变更时),并且在对A的影响方面永远不会注意到这样的请求计量连接。我们'重新生活在一个普通网页的时代大约比这一要求大约150倍,你'重新开始注意一个pwned密码查询。

我经常独立地看到整个家庭助理局面的另一件事是人们谈论他们的密码甚至是多么伟大的密码' s在pwned密码中:

如果它' s中的pwned密码,我在纯文本中看到了它。如果我在纯文本中看到它,那么黑客在纯文本中看到了它。它并不重要,你在你的密码中有多少字母和数字和符号,如果它,那么在PWNED密码中,那么它就在网上漂浮在这里有很多其他人都可以访问到它。 NIST的指导提前引用,表示不使用"从以前的违规小管中获取的密码; - 没有警告说"除非你认为它''

坦率地说,当你所知道的事情的答案是糟糕的安全姿势时,我绝望的安全姿势归结为一个简单的东西,就像采取一点点时间来做对的话:

我已经解决了内部网络谬误,所以让'如果障碍权利的障碍是在&#34中测量的单位;超过一个小时"熬夜一天晚上。或者一点地设置警报(我今天在05:00起到几件事之外......在我的时间写下这个博客帖子之前!)或者只是首先做到这一点!停车保障,因为它需要少的时间投资几乎肯定会回来咬你或以后咬你。

如果你''足够熟练地站起来上面的家庭自动化服务器,你'再'' t曾经有问题的人强密码:

如果您有密码管理器已经知道,那么您就知道您'再做,这将是一个微风(你'重复也不是抱怨这个特征的人!)如果你不在' t有一个已经,我的博客帖子从十年内唯一的安全密码是你可以' t记者的唯一安全密码,真正站在时间的考验中。阅读它,获取密码管理器并停止担心🙂

最后,如果他们这样的愿望,让人们在脚上射击自己,但没有射击更好

Pascal已经表明这将是可配置的,正如我之前所说的那样,我同意。随着后代的利益,我怀疑他' D在第一位置不同地做事,即使意图是好的。

我诚然好奇地觉得孤立的网络如何使用互联网连接是如何检查PWNED密码服务,但我确实同意人们应该自由地成为侦探和处理后果的评论。然而,我喜欢鼓励人们做什么,这是将此作为获取密码经理的机会(I'在他们的咨询委员会上使用1pmerword 1pparyword,我咨询委员会)加强所有需要它的密码。

如果此功能扰乱了您,您几乎肯定会有更大的问题。将其作为最后的度假村关闭,即使,只需在绝对必要的地方使用弱密码。我从来没有在家庭助理中思考过两次,因为我从一开始就完成了这一点。它' SAULY,只要这样做,所以你可以回到处理其他问题的MYRIAD Home Automation带它♥