Backdoored Password Manager从多达29k企业窃取数据

App Maker告诉客户,多达29,000个密码密码管理器下载了一个恶意更新,并将其发送到攻击者控制的服务器,并将其发送到攻击者控制的服务器。

在电子邮件中,PasswordState Creator点击Studios告诉客户,错误的演员会损害其升级机制,并使用它在用户计算机上安装恶意文件。该文件,名为“Moserware.secretsplitter.dll,”包含一个名为secetsplitter的应用程序的合法副本,以及命名的恶意代码命名" loader,"根据安全公司CSIS组的简要撰写。

加载器代码尝试在https://passwordstaite-18ed2.kxcdn [。] com / supgade_service_upgrade.zip中检索文件存档,以便检索加密的第二阶段有效载荷。解密后,代码直接在内存中执行。来自单击工作区的电子邮件表示代码“提取有关计算机系统的信息,然后选择PasswordState数据,然后将其发布到Bad Actors CDN网络。”

Passwordstate更新妥协持续从4月20日在UTC上午8:33到4月22日上午12:30。攻击者服务器于4月22日在UTC上午7:00关闭。

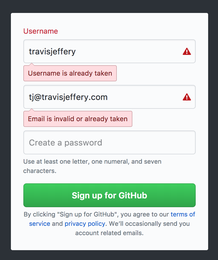

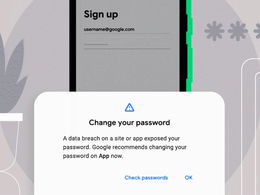

安全从业者定期推荐密码管理人员,因为它们使人们可以轻松地存储具有数百或甚至数千个帐户的长期复杂的密码。在不使用密码管理器的情况下,许多人诉诸于多个帐户重用的弱密码。

PasswordState Breacal强调了密码管理人员所带来的风险,因为它们代表了可以导致大量在线资产的妥协的单点故障。当双因素身份验证可用并启用时,风险显着降低,因为单独提取的密码不足以获得未经授权的访问。单击Studios说PasswordState提供多个2FA选项。

突发尤其有关,因为PasswordState主要是向使用经理存储防火墙,VPN和其他企业应用程序的密码的公司客户。点击工作台表示,PasswordState是“超过29,000多个客户和全球370,000个安全和IT专业人士,其中一个安装基地,从包括许多财富500强公司,其中最小的IT商店。”

PasswordState妥协是最近几个月来点亮的最新的高调供应链攻击。 12月,Solarwinds网络管理软件的恶意更新在18,000个客户的网络上安装了一个后门。 本月早些时候,一个更新的开发人员工具,称为CodeCov Bash上传者从受感染的机器中提取了秘密身份验证令牌和其他敏感数据,并将其发送到由黑客控制的远程站点。 在这里上传到Virustotal的第一阶段有效载荷表明,在此帖子实时的时候,68个跟踪端点保护程序都没有检测到恶意软件。 研究人员到目前为止无法获得后续有效载荷的样本。 任何使用PasswordState的人都应立即重置所有存储的密码,尤其是防火墙,VPN,交换机,本地帐户和服务器的密码。 来自Click Studios的代表没有回复寻求此帖子的电子邮件。