超过十亿的Android设备有数据被盗的风险

研究人员本周报道,一十亿或更多的Android设备容易受到可以将它们的漏洞转移到间谍工具中的攻击。

这个故事最初出现在ARS Technica上,是技术新闻,技术政策分析,评论等的可信资源。 ARS由有线'母公司,CondéNast拥有。

当目标下载芯片呈现的视频或其他内容时,可以利用该漏洞。目标也可以通过安装根本不需要权限的恶意应用程序来攻击。

从那里,攻击者可以在实时监控地点,并实时收听附近的音频,并享受照片和视频。利用还可以使手机完全无响应。感染可以以难度消毒的方式隐藏在操作系统中。

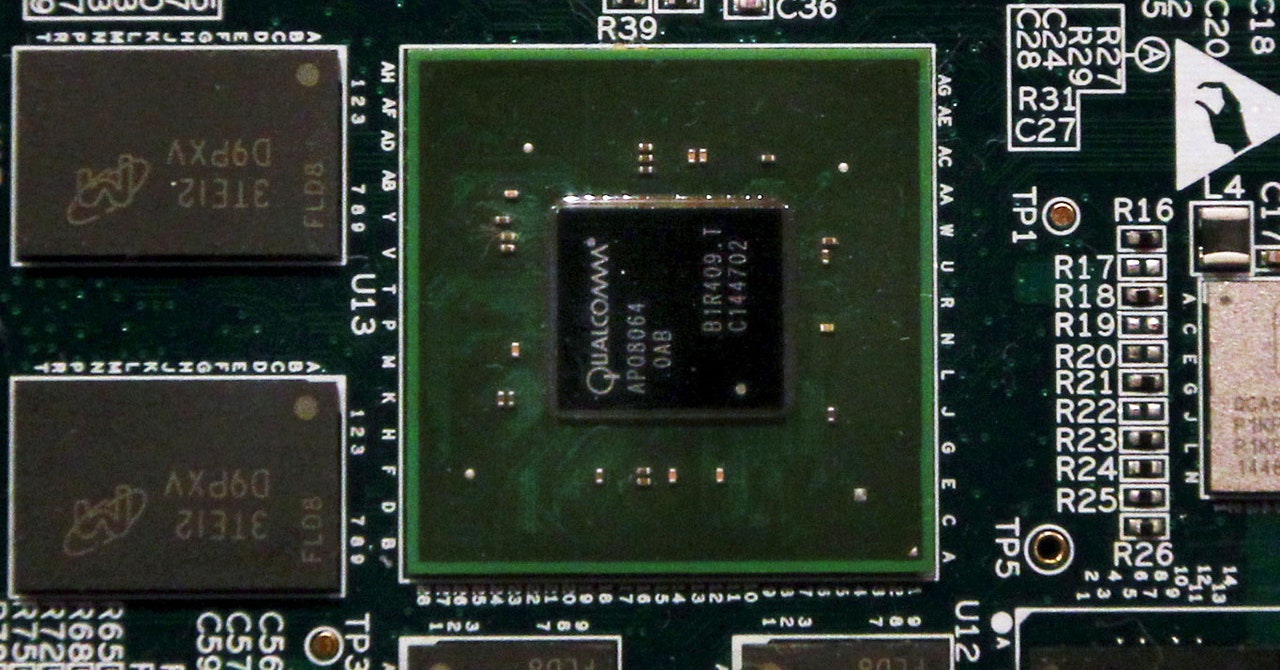

Snapdragon是一种在芯片上称为系统的系统,它提供了一系列组件,例如CPU和图形处理器。其中一种功能,称为数字信号处理或DSP,解决各种任务,包括充电能力和视频,音频,增强现实和其他多媒体功能。电话制造商还可以使用DSP运行启用自定义功能的专用应用程序。

“虽然DSP芯片提供了一种相对经济的解决方案,但允许移动电话为最终用户提供更多功能,并使创新功能能够实现成本,”安全公司检查点的研究人员在他们发现的漏洞的简要报告中写道。 “这些芯片向这些移动设备引入了新的攻击表面和弱点。 DSP芯片更容易受到风险的影响,因为它们被管理为“黑匣子”,因为它对于除了制造商以外的任何人来说,可以非常复杂地查看他们的设计,功能或代码。“

Qualcomm已发布缺陷的修复,但到目前为止还没有纳入Android操作系统或使用Snapdragon的任何Android设备,检查点表示。当我问谷歌可能会添加高通补丁时,一家公司发言人表示,用Qualcomm表示。芯片制造者没有回复询问电子邮件。

检查点是扣留有关漏洞的技术细节以及如何在修复进入最终用户设备之前利用它们。检查点已被称为漏洞achilles。追踪400多个不同的错误作为CVE-2020-11201,CVE-2020-11201,CVE-2020-11206,CVE-2020-11207,CVE-2020-11208和CVE-2020-11209。

在一份声明中,高通公司官员表示:“关于审计透露的高通计算DSP脆弱性,我们努力验证问题,并为OEM提供适当的减轻。我们没有证据目前正在被利用。我们鼓励最终用户将其设备更新,因为修补程序可用,并且仅安装来自Google Play商店等可信地点的应用程序。“

检查点表示,Snapdragon包含在全球约40%的电话中。估计估计的30亿个Android设备,这相当于十亿手机。在美国市场,Snapdragons嵌入大约90%的设备。

提供了有益的指导,为用户提供保护自己免受这些漏洞。仅从播放下载应用程序可以提供帮助,但谷歌的审查应用程序的轨道记录显示,效力有限。还没有办法识别杂拍困难的多媒体内容。

🎙️听取有线,我们的新播客如何实现如何。抓住最新的剧集并订阅📩时事通讯,以跟上我们所有的节目

🏃🏽♀️希望最好的工具健康?查看我们的齿轮队的选择,以获得最佳健身跟踪器,运行齿轮(包括鞋子和袜子)和最好的耳机