由于赎金瓶帮派在全球规模上运行了多百万美元的预算,告诉公司“只是补丁”或“实施零信任”不再可行

我谈到了关于组织的赎金软件和敲诈勒索攻击大约十年。我最近在雷德蒙德的威胁情报中花了一年的威胁情报,包括跟踪赎金瓶帮派。我一直在煤炭脸上的网络安全的前线 - 我现在再次 - 几十年,现实是:休斯顿,我们有一个(大)问题。

我们正在重建整个经济围绕技术,同时有一些基本问题减少了Quicksand的基础。

我们目前所看到的是一种可预测的危机,尚未达到顶峰。我不确定人们普遍了解情况。转动圈采取行动很大。通过这篇文章,我希望阐述现实,有些苛刻的真理人们需要听到。

我也想在前期陈述,我看到一些网络安全供应商行业的人们对自己殴打的情况。我的手:停止。人们在这一主题的几年里做了惊人的工作,并且由于所述工作,令人难以置信的攻击量被停止。

然而,现实是威胁正在变得压倒,我相信安全行业的存在危机,以及他们的客户。

我们陷入了自我吃的圈子,是时候寻求帮助了。

在我开始之前,我专门想要突出显示非技术受众的推文,解释透过赎金软件攻击的组织的经验就是如下:

我想给一个具体的例子。你们都听说过管道攻击,恐慌购买导致天然气短缺。

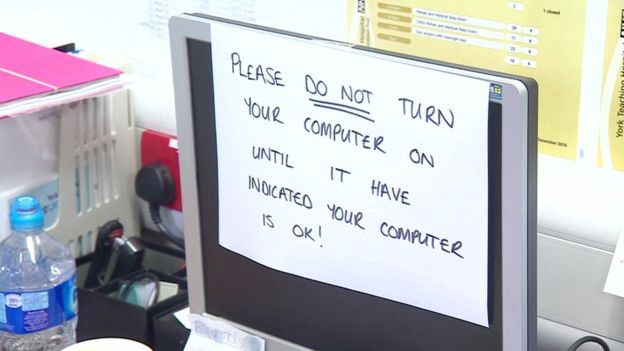

我想谈谈爱尔兰的医院。这是一张照片,由过去几天受影响的医院提供,军官起草在帮助恢复Windows 7 PC中:

几周前发生了这种攻击,由瑞兰制造器集团CONTI造成的,他在HSE - 爱尔兰国家医疗保健系统上加密了系统。

这些官员正在努力使用解密密钥恢复系统,据报道,由Conti Gang免费提供。您可以阅读HSE的网站,描述对患者和员工的影响 - 例如,急诊部门有“显着延误”,并警告人员被警告完全不可用,一些电子邮件系统已经丢失。

一个国家有他们的军队帮助恢复Windows 7个人的紧急服务的陆军应该是一个唤醒电话。

这个例子不是异常。这是新的正常。仅在上周的前3天内,我履行了23个新的赎制软件和勒索受害者,他们正在战斗攻击(大多数尚未向媒体披露)。本周一,我在中午之前追踪了43个新的有组织的赎金软件帮派事件。

一个是美国执法部门。受影响的组织遍布所有部门,包括关键基础设施和医疗保健。

敲诈勒索不是新的。 “DDOS” - 拒绝服务攻击 - 与赎金避免再次被攻击一直是刑事武器的工具。 “屏幕储物柜”,如果要求付款解锁PC,也是人们使用的长期建立的工具。

网络犯罪不是新的。人们一直在进行网络钓鱼攻击,自从我进入该行业以来。

在这家非常网站上,2016年我写了关于锁定的赎金软件,当时称之为“犯罪杰作”(它在第一天收感染了大约100K的PC)。它是由Microsoft Office文档提供使用宏,并造成的问题短暂。它支持多种语言,并进行了联盟计划。

2017年5月,Wannacry - 一种网络蠕虫,也突破了假赎金软件,发生了 - 以预测的问题为出现:

我想在这几年中明确,政府各个人都取得了真正的尝试,让勒索软件的严重关注,但是历史悠久的关注(高级威胁)节日主义 - 也就是说,参与间谍活动的团体。虽然这些是并且将保持非常真正的问题,但现实是赎金软件已成为整个社区的运营物流风险 - 这不是风险,这是在播放早期阶段的现实。

勒索软件和数据敲诈攻击有共同的金钱。有一个非常好的资金生态系统,允许例如:

获得初始访问桌面PC(例如电子邮件)或不可思议的Internet连接服务的初始访问

市场地点的货币化 - eBay风格网站有人可以购买全球网络的网络,其中许多功能访问成千上万的组织

销售通用进攻安全工具的货币化 - 例如,“宏生成器”工具将恶意内容添加到Microsoft Office文档,“Crypter”工具,以逃避防病毒解决方案等。

销售和转售远程访问木马和僵尸网络的货币化 - 例如,锁定和涓涓细刻,提供远程访问端点。

货币化招聘开发人员和工作人员的市场,开发通用进攻安全工具,远程访问特洛伊木马,僵尸网络,赎金软件有效载荷等。

基本上,这是全球规模的严重组织网络犯罪。其中一些群体有人力资源和工资部门。虽然它被视为主要从俄罗斯经营,但事实上不仅仅是俄罗斯的运营商。

Big Game Wareom Ware Gangs每年吸引金额数亿美元。作为一个例子,领先的网络安全保险提供商CNA财务本身被赎金软件击中 - 并支付了他们怀疑的俄罗斯攻击者40米的费用。 CNA金融支付黑客3月Cyberattack后的赎金4000万美元 - 彭博

一些网络威胁情报提供商刮擦,渗透和销售僵尸网络数据,受害者数据等。

安全供应商正在预订技术和服务的记录销售 - 少数民族奇异,几乎是Theranos风格声称,其溢出他们可以提供的巨额预算款项。

一些产品所有者正在使用自己的产品中的安全性困境,以追究其安全服务和产品。

网络安全公司使许多“红色团队”的工具被赎金瓶帮派重复使用。

例如,这不是说CTI提供商不增加值。他们在通知执法的前线上很多时间。这不是一个争论,组织应该免费做事,也不是说XYZ的事情很糟糕(其实,许多这些公司都是踢屁股)。这只是一个观察到在这里存在金钱循环,每年纪录赎金瓶运营商和网络安全行业的利润和网络安全行业(网络安全市场价值2483亿美元)。

该工具公司购买往往太复杂,无法在现实世界中正确部署 - 我不能告诉你我为谁花了很多工作的组织,然后从未完成安装。特殊的痛点,如身份和特权管理工具,对于许多组织来说都是太野蛮的,但肯定会为销售人员买一些游艇。

管理网络安全部门也非常困难,因为有这么多的外部输入 - 例如最新的百估脆弱性,结果从来没有被利用,安全控制在现实世界中是不切实际的 - 那种保持关注做“基础知识”(建立安全基础)通常很困难。

安全基础,例如确保已经购买的工具实际上并维护,是迄今为止任何组织都可以采取的最有价值的步骤 - 但是一万亿美元的安全行业发出噪音很少是关于这样做的。这对于专门的安全人员来说,这是一个关注的。

“只是补丁”是一个Mantra,你会在网络安全界中听到的,但我不确定网络安全有多少人试图修补Microsoft Exchange和SharePoint群集,但是......它不是“只是”操作。例如,应用单一月度Microsoft Exchange安全更新是群集中每台服务器的30分钟工作(群集通常很大),季度累积更新需要更长。那只是交换。 SharePoint类似..然后您拥有各种互连的系统,更改管理等来处理 - 更不用说随机更改功能的修补程序,需要特定版本的.NET Framework,Active Directory Schema更改等。

要换句话说,过去两年的许多赎金仓事件是由网络边界的网络安全产品引起的,这些产品由安全团队为安全原因实施 - 然后通过赎金软件组来利用未分割的漏洞进行结束几年后的几个月。如果安全团队找到修补少数产品,他们拥有自己困难,他们如何预期一个营业到数千年的旧系统?

此外,网络安全部门倾向于判断系统的备份和恢复,作为IT部门的一部分。

如果你认为网络安全很难,你应该在战壕中看到它。迄今为止,许多组织都在播放到底部的比赛,以获得托管服务提供商(MSP),以实现最低的成本。许多组织都陷入了生命的终结软件,并且根本没有预算在微软的速度下移动,并且不接近Windows Server 2019等。

事实是,虽然政府正在推动零信任等框架,但成功实施这些的组织数量是......不多。许多公司几乎无法修补SharePoint,更不用说补丁在漏洞管理程序中显示的数万个应用程序漏洞,并且真的与准确的资产列表斗争。

如实,战壕中的情况与您在管理PowerPoint中的关于InfoSec理论的管理Powerpoint的情况非常不同。支持组织的方法是认识到,也许,在公司“只是补丁”和“实施零信任”的情况下现在并非实际上是实际的。它到目前为止我见过的最大脱离,而现实是组织需要支持 - 例如赎金软件的国际执法行动,规模。

此外,IT部门倾向于根据网络安全部门汇款的一部分,从赎金软件判断恢复。

它和网络安全很难,吵闹。例如,业务往往缺乏能够应对勒索瓶演员的强大灾难恢复(DR)计划。大多数组织都会说他们已经测试过DR - 但他们测试了它,例如,删除他们的DR环境和/或备份的恶意演员?攻击者已经明智地删除或绕过了传统备份和DR。

企业低估了他们所面临的威胁。例如,组织通常将远程桌面协议直接向互联网提供 - 一个非常有风险的移动,给定RDP没有烘焙的多因素身份验证,并且认证目前很容易蛮力。这是怎么发生的?好吧,很多原因 - 但是一个是他们没有意识到他们面临的威胁 - 这是这样的行为可以关闭业务。

组织通常在工具上购买工具,他们甚至无法常规地修补,更不用说支持和使用 - 这包括在压力安全团队下的安全工具。

一些安全供应商正在释放贷款软件集团直接利用的劣质产品(例如,VPN设备)。这是喂养循环。

在某些情况下,您将看到一个安全供应商发布全连锁远程代码执行用于另一个安全供应商的产品 - 然后由RansomWare团伙滥用。有效地,安全行业同时都是武器和国防经销商。在理论上,利用迫使客户通过强迫供应商生产补丁来更好地保护自己 - 但是当你有学校和医院捕获中间时,它会导致他们无法跟上的情况,他们是他们的市场的受害者从事保护。

简而言之,赎金瓶帮派有一种货币化的利用方式,许多组织涉及到它和安全性。

covid的额外影响增加了已经努力的努力。现实是许多组织在最好的时候几乎没有举行它,无法在一个晚上转动和删除整个基础设施的恶意演员。这是一个严重的问题。在IT和安全运营角色的地面上询问任何人,您将找到挑战的规模。这里没有“只是补丁”或“只是实施多因素身份验证”魔杖。

我的担忧,多年来一直是赎金软件团伙不仅关闭了货币化的循环,他们也获得了比某些国家更大的业务威胁所获得的。

为举例说明,一个赎金软件收到40万美元支付用于攻击网络安全保险公司的攻击者为攻击者提供更多预算,而不是大多数媒体到大型组织必须抵御攻击总数。这只是一个攻击,从一组,几乎没有成为大多数人的新闻雷达。

例如,在过去的十二个月中,我们看到了一个赎金瓶帮派,使用零天 - 以前未知的漏洞 - 针对防火墙产品,以尝试访问组织。他们继续在Windows XP虚拟机图像中开发Ransomware,以避免检测。 FireeEy使用另一个防火墙零天漏洞的组文件。

两个Ransomware团伙在VMware虚拟机管理程序中使用漏洞,以避免在操作系统上方的图层中操作的所有安全控制,使用自定义开发的工具来提供没有管理凭据的访问。

这种技术称为管理程序倒车,代表了网络安全的另一个完全绕过。如果他们不能这样做,他们经常看到它们只是禁用防病毒工具。

随着勒索瓶帮派以百万美元的预算运行,它使他们能够在正常为各国和国家各州的范围内从利用经纪商购买漏洞利用的能力。虽然各州采取了网络入侵操作中的风险 - 例如,秘密间谍 - 勒索仓库团伙是由运营影响驱动的。

简而言之,它就像给青少年给火箭发射器一样。这个问题不会突然,神奇地停下来。它会变得更糟。招聘周期以获取更多能力的招聘周期正在加速,到小团队在围绕安全控制和探索零日的漏洞发现的点,供应商一直努力地检测。

许多远程访问经纪商市场列出了Wirewall背后的网络访问,以全世界数以千计的组织。随着赎金瓶帮派继续扩大,他们对未来的受害者具有令人难以置信的肥沃。与全国各州相比,谁以令人难以置信的方式保持全球范围,这些家伙已经从医院,警察站,电视网络等内部呼唤。这是一个快速增长的问题。

我已经看到了关于需要采取的行动的各种建议。有些人很有洞察力,值得探索。有些是......不是那么好。

在美国运营的赎金软件特遣部队是一个重要的一步,有很多非常好的建议。但是,它有一些潜在的激励问题 - 例如可能已经参与赎金的网络安全保险人员的关键参与。事实上,在早期采访中宣布工作队,引号有时会向我读取作为支付赎金的正常化。我相信这不是意图......我只是担心每个人都需要在这里保持非常开放的思想。

最终,必须采取行动,因为这种情况不仅会产生负面影响,而且不仅会产生负面影响,而且也是行业利益攸关方。这里的更大是一个因素。

这是否意味着我认为例如应该禁止所有加密货币?不可以。之前有信用卡付款选项之前存在的屏幕锁定器。犯罪分子将适应。但是,我认为立法者应该看着加密货币不那么匿名,更多的痛苦用于犯罪吗?是的。加密货币和赎金瓶付款是方程中的重要贡献问题,并且添加摩擦将以有意义的方式改变一些方程。简而言之,就像赎金瓶帮派是利用系统的,我们应该利用我们可以用加密货币的方法。

我们应该保持开放的思想,有关在某些情况下禁止赎金的可能性,包括通过经纪人和子公司。这是一个整体主题和积极因素和否定,但我们不应该把它移开。如果世界上的那个,它可以从根本上改变激励措施。

房间里的一只大象正在采取行动违反赎金瓶帮派。我已经看到呼吁拿走这些群体的无人机,而现实是......好吧,首先,你需要找到它们 - 而且你不应该让他们罢工,因为他们只是人。 (另外,如果您有多个群体访问全球数以千计的组织并证明启动破坏性攻击的能力 - 您是否想杀死某人,看看世界其他地方的医院会发生什么?)。

我们应该积极跟踪这些群体,并采取隐蔽的行动,运作扰乱事物,就像与赎金软件攻击一样?是的。

假设当局必须已经有大量的智慧围绕这些群体,但现实是上面提到的恋物癖已经导致了十年没有工作这个问题以及人们的想法;我们从一个位置开始,虽然该字段不为空,但笔记板并不像您认为的那样填充。是的,有进展......但是在信息收集方面,需要更多,快速快速。

我们需要在可能的情况下泛滥资源跟踪和扰乱货币化货币化的每个阶段,并在可能的情况下开始为参与这些帮派的人们带来个人成本。

在Linux和BSD上出售边界网产品的网络安全供应商 - 例如,VPN,负载平衡器和防火墙 - 需要迫切地投资网络安全并实施他们在自身产品中公开宣传的安全控制。 Ransomware运算符入口点通常是这些工具,并且坦率地令人尴尬的是,一些供应商不断发行补丁和补丁并在客户后遭到妥协的客户,并且仍然没有基本的硬化。其中一些产品被出售为“零信任”下一代工具......是勒索厂运营商的直接入口点。

例如,使用Selinux或AppArmor或BSD监狱等图层,它们可以构建无法在未批准的路径中启动未知子进程并修改文件的WebServers。他是基本的东西,应该是最小的可行产品。如果供应商无法终于开始这条路线,则需要遵循安全硬化的立法。

为了提供供应商信贷,当去年疯狂开发的Sophos防火墙XG零日时,他们将自动向客户设备发出紧急补丁,该客户设备解决了脆弱性。这是更多供应商应该有能力的东西。

网络安全产品需要尽可能易于实施和维护。纸上最好的产品并不总是为组织最好的产品。客户有责任验证他们购买的东西,并使它运作是一个关键的购买因素(“我真正需要运行这个人?”)。

简而言之,产品所有者迫切需要停止sp ......