发现震网病毒的人(2011)

我对今天的嘉宾感到非常兴奋。很少有行业专家知道他的名字,尽管他是2010年第一个发现臭名昭著的Stuxnet蠕虫的人。他叫谢尔盖·乌拉森。

首先,有几个关于谢尔盖的背景话。我很高兴地说,他于2011年8月加入公司,立即开始为我们的恶意软件分析团队不断增长的专业知识做出贡献,该团队目前由全球100多名专家组成。他是一个非常专业和精力充沛的人,拥有应对即使是最复杂的威胁的专业知识和经验。

谢尔盖于2006年毕业于白俄罗斯国立技术大学,获得理学学士学位。在软件开发中。他的职业生涯始于当地反病毒供应商VirusBlokAda,当时他是一名程序员。后来,谢尔盖加入了设计该公司反病毒引擎的团队,并于2008年成为团队负责人。他还参与了反rootkit和系统救援技术的开发,并帮助解决了最复杂的恶意软件事件。

谢尔盖,让我们回到你的团队第一次发现Stuxnet样本的那一刻。这一切是怎么发生的?

事实上,这一切都很简单--我可以告诉你,这些事情与电影中的描述相去甚远!

当时我在一家相对较小的保安公司工作,有相当多不同的职责。我参与了软件开发、威胁分析、技术咨询和处理客户报告的涉及最复杂恶意软件的事件。

这一切都是从技术支持人员告诉我一个相当不寻常的案例开始的:伊朗的一名客户报告了任意的BSOD和计算机重新启动。他们向我转发了帮助请求,以及关于他们初步扫描报告的信息。

我的第一印象是,发现的所有异常是由于一些Windows错误配置造成的,或者是安装的应用程序之间发生冲突的结果。当然,众所周知,由于软件冲突,系统通常会陷入混乱。

因此,我建议技术支持人员尽可能多地获取有关已安装应用程序的信息。当我得知在客户网络中的许多其他计算机上也发现了同样的异常时-甚至在经过彻底的反垃圾应用程序检查后新安装了Windows的计算机上也发现了同样的异常时,我的钱就掉了。在这一刻,我意识到这不仅仅是普通的系统故障-毫无疑问,这涉及到恶意软件感染。由于我们不能用常规的检测手段检测到它,它肯定是经过了专业的设计和建造(也就是说,除了它引起了常规的BSOD之外)。很可能还牵涉到了rootkit。

幸运的是,我们在伊朗的合作伙伴最先报道了这一问题,他不仅是一位经验丰富的安全专家,而且是我的一个好朋友,在我的IM联系人名单上。我只是在想,如果我们没有这样的联系,事情会变成什么样子,…。

我的朋友先是试图自己解决这个问题,后来又在技术支持的帮助下解决了这个问题。徒劳无功。他一如既往地坚持不懈,然后用ping向我求助。

这一切都发生在(伊朗)一个阳光明媚的星期六,那里是一个工作日。与此同时,在乌云密布的白俄罗斯,我参加了一位朋友的婚宴-距离明斯克约400公里。当然,所有其他客人都很高兴地庆祝,跳舞,喝得太多了,而我一直在那里挂着电话(我的手机),向德黑兰附近的一个家伙提供紧急的技术和心理援助。活泼的女孩们-手拿着活泼的手,打扮得漂漂亮亮的-不停地来回路过(这个时候,庆祝活动已经把她们自己带到了外面的树林里;(不要问))想知道我到底在做什么,在一场婚礼上在树林里用一些奇怪的语言说着奇怪的事情。当然,还会把我评为某种怪异的极客怪胎(“但如果他们能了解我就好了”)。无论如何,…。没过多久,我和我在伊朗的朋友意识到我们不能在电话上取得更多进展,所以今晚就到此为止,并决定周一继续我们的调查。我希望周一是伊朗的工作日,周六也是…。

周一下午,我们首先解决了远程访问受感染计算机的一些技术问题。我必须说,找出这些异常的原因花了很大的努力。但我们最终还是到了那里。我们最终找到了恶意软件,并弄清楚了它的隐蔽性、奇怪的有效载荷和传播技术。

Stuxnet驱动程序是用受人尊敬的公司提供的真正的数字证书签署的。有点像“第五元素”中的多重通行证!数字证书是(至少用来)保证人们可以信任文件的东西。为什么你仍然决定深入研究它呢?

一旦我们找到了故障的原因,我们就开始和我在病毒实验室的同事们进行更深入的分析。这涉及到很多激烈的讨论和争论,实际上也有很多咒骂:)-因为没有教科书上的方法来处理这样的事情,我们一直在学习。我们继续这样做-集思广益,起草方案,开发不同的想法线索。随着每走一步,我们逐渐变得越来越反胃,因为我们开始了解我们正在处理的是什么。

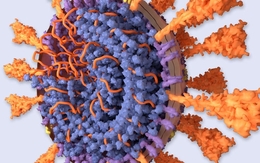

我们最终解析了恶意软件,发现它使用的是零日漏洞,使得Stuxnet甚至可以穿透打好补丁的Windows计算机。在这一点上,我们都认为数字证书被盗了。此外,Stuxnet代码的复杂性和极其复杂的rootkit技术使我们得出结论,这个恶意软件是一个可怕的野兽,在世界上没有其他类似的软件,我们需要尽快将细节告知信息安全行业和社区。

起初,我们决定不公开,最好是直接通知其他相关各方。我们试图联系微软和Realtek,但没有得到适当的回应!事后看来,我现在明白了,我们不应该这样做;毕竟,白俄罗斯一家小型AV公司发出警报的机会有多大,到达那里的决策者那里的可能性有多大?

因此,我决定将此事公之于众,并向社区报告这一问题。我在我们的网站和wilderssecurity.com上流行的行业论坛上发布了一些关于Stuxnet的详细信息。过了一会儿,在进行了一些进一步的分析后,我确信了事件的严重性,并与我的同事奥列格·库普雷夫(Oleg Kupreev)一起发布了对恶意软件的更深入描述,并发布了关于零日漏洞和被盗证书的公告。

第一个发布关于这一事件的帖子的是著名的布莱恩·克雷布斯(Brian Krebs)。然后是弗兰克·博尔德温(Frank Boldewin),他是第一个将Stuxnet连接到西门子WinCC SCADA工业控制系统的人。一段时间后,我们开始得到将恶意软件与伊朗核计划和网络战开始联系起来的理论,这一点也不亚于此。

与此同时,多亏了安德烈亚斯·马克思在AV-Test.org上的一些重量级人物的牵线搭桥,我联系到了微软安全响应中心的人,他们立即开始处理此案。

再回过头来看,我现在清楚地明白,我们在做事情时犯了一些错误-这些错误导致了追根究底的延误(KIT!)。在这个问题上。不幸的是,当时VirusBlokAda对如何处理此类案件没有任何知识或经验。事实上,要有效地处理这些问题,你真的需要至少认识几个业内的关键人物,并且手头有他们的私人电子邮件。我们没有。

另一个问题是,该公司没有资源对威胁进行真正彻底的分析。VirusBlokAda将自己定位为当地的利基公司,主要投资于客户服务。如果威胁分析曾经占用了太多的资源,唉,我们有时不得不放弃它。

最终,这一事件向我证实,一家安全公司需要强大的威胁分析专业知识。专门的团队需要专注于这一分析,以确保一家公司领先于网络犯罪分子一步,并至少跟上任何正在进行的网络战-准备好在出现时适当应对。

他们只是在阻挠我们-没有任何官方回应。也许对这样的事情发表公开评论不是这个国家的政策。不过,把卡片藏在胸前似乎是伊朗人的方式-我在伊朗的朋友帮助发现了Stuxnet(那个周六-和我一起在婚礼的树林里),要求任何关于此事的报道都不要提到他的名字,并拒绝对此发表任何评论。

有趣的是,后来我在明斯克会见了一些致力于IT的伊朗高级官员。他们假装对这件事一无所知。是啊,对。

就像许多登上头条的热门新闻一样,Stuxnet收到了相当一部分误报的…。

哦,是的!。许多围绕Stuxnet的故事和评论让我产生了ROFL!以下是一些精选的失误:

“该公司自行开发了该蠕虫病毒,然后利用它通过大众媒体进行自我推销。”

-嗯,如果我们有机会聘请一打世界上最好的安全专家来开发Stuxnet,我想我们会想出一个更和平的应用程序。

“谢尔盖·乌拉森(Sergey Ulasen)前往伊朗,帮助伊朗人直接从离心机中捞出恶意软件。”

“伊朗人故意向一家白俄罗斯公司寻求帮助,因为他们不信任其他任何人。”

-嗯,他们关于白俄罗斯人值得信赖的说法是对的。但是他们“选择”了我们吗?即使他们“选择”了US…。不,对不起,这种虚假陈述根本无法合理化!

“伊朗人利用该公司公开指责西方国家发动了一场网络战。”

-考虑到伊朗当局给整个事件披上了沉默的外衣,我怀疑他们需要就这一事件发出更多噪音。即使他们这样做了,他们也可以找到更有效的方法来做到这一点。

“谢尔盖·乌拉森是中东民主和自由价值观的敌人”。

让我说清楚。在这项调查中,我和与我一起工作的人都没有公开表达过任何关于Stuxnet的起源或目标的阴谋论。我从来没有兴趣把时间花在试图理解这个故事的任何政治方面。我是一名恶意软件专家,提供针对网络威胁的一流防护,而不是制作惊悚片。

最近,互联网上充斥着关于最近发现的都曲木马的猜测,它已经被命名为Stuxnet的孩子/孙子/同父异母的兄弟/堂兄,被带走了两次等等。事实上,他们确实有很多共同之处。你觉得这个怎么样?

考虑到缺乏关于这个恶意软件的具体信息,我想说现在发生的事情很大程度上是我们对Stuxnet的重复-假设、指控和流行标签,那些不知道自己在说什么的人,把事情的真实事实隐藏在所有的胡说八道中。更不用说纯粹的炒作和危言耸听了,就像这样:

老实说,我不想猜测这件事,等尘埃落定再看全貌。我会仔细关注Aleks Gostev在SecureList Re Duque上的一系列博客文章,我非常肯定我们很快就会对恶意软件的来源、目标和技术方面有一个全面而准确的描述。

我现在确定的是,DuQu和Stuxnet之间有明确的联系,因为前者的恶意软件基于后者的源代码,并使用了它的许多技术。此外,这两种类型的恶意软件背后的团队在世界上产生他们的生物的方式也非常相似。他们之间唯一的区别似乎是,杜曲案件仍然笼罩在神秘之中。

我相信任何安全供应商都会希望您加入进来,以加强他们团队的专业知识。你为什么选择加入我们公司?

事实上,当我考虑辞去之前的工作时,卡巴斯基实验室是我考虑的唯一选择。

我一直钦佩公司的成就,尊重在这里工作的人和他们的工作方式。自从我开始在这里工作以来,我确信KL是世界上技术最先进的反恶意软件供应商,它成功地聚集了一支独特的安全专业团队,做着令人惊叹的事情。毫无疑问,该公司有更大的潜力-它有如此多的新杀手级技术尚未向公众推出。…。

当我第一次听说KL计划成为世界上最大的反恶意软件供应商时,我发现很难认真对待。我敢肯定,十年前,没有多少人能想象这家公司会成为第四名。但现在,看到这一点,我想说,成为第一并不是白日做梦。

在我们谈到关于个人和办公室外事情的传统问题(对于“聚焦”系列)之前,你还有什么要补充的吗?

首先,我想宣布这是我关于Stuxnet的最后一次演讲。

坦率地说,我已经受够了这个话题,这个话题已经围绕着我18个月了。有时我甚至会想,Stuxnet是我职业生涯的障碍。除了这条虫子,我还有很多值得骄傲的东西。事实上,我参与了许多其他重要的项目,利用我在智力和情感上的努力,为公司和我的个人发展带来了更明显的结果。

因此,我想一劳永逸地结束Stuxnet这一章,向打击网络犯罪的新天地进发。

我认为人应该不断发展自己。这当然包括我在内。所以每当我有空闲的时候,我总是试着做一些有价值的事情来提升自己。例如,当看一部美国电影时,我总是切换到原声音轨来练习我的英语理解技能。而且,以前到办公室要花相当长的时间,我就利用这个时间来听播客,听培训节目,听外国文学。

我最喜欢的电影分为艺术片、剧情片和喜剧片。我讨厌恐怖片。在我看来,我们在新闻上看到的恐怖已经够多了。我也不是惊悚片…的粉丝。

我爱我的父母、妹妹和侄子,也爱我的朋友们--遗憾的是,这些天我很少见到他们。然而,我们每次见面都是一场很酷的聚会!

我喜欢去乡下看望我奶奶。和睦的氛围,完全没有移动的覆盖,与自然的统一,让我从日常的压力中解脱出来,提供终极的放松和调理!相信我-在短短两天内就把大脑里的所有杂物都清理掉了-我已经把它归结为一种艺术形式。我应该建立一所速成学校:)。

谢尔盖,谢谢你和我聊天。我受宠若惊地从发现它的人那里拿走了Stuxnet的最后一次谈话!我在公司这里可以保证的是,许多新的挑战和与有才华的人一起非常有趣的工作!

输入您的电子邮件地址以订阅此博客,并通过电子邮件接收新帖子通知。

*我同意将我的电子邮件地址提供给“AO Kaspersky Lab”,以接收有关网站上新帖子的信息。我明白我可以随时通过电子邮件点击我收到的任何出于上述目的发送给我的电子邮件底部的“取消订阅”链接来撤回本同意书。

你好,我想知道到底是什么技术原因导致了BSOD和系统重启。我听说mrxCls.sys在系统启动后立即开始执行的时间太早,并且与其他与系统相关的DLL和高优先级设备驱动程序(即HAL.DLL)发生冲突。我说的对吗?你能提供一些技术细节吗?杜曲真的改正了这个错误吗?谢谢!。麦克

当我看到这篇文章时,我真的很困惑。几年前,我看了微软研究团队成员之一Bruce Dang的一段视频,他提到我们知道Stuxnet,但直到现在(2010年)我们才被允许谈论它。但是现在大家都知道Stuxnet了,它的任务也完成了,为什么微软还没有永远修补它呢?还剩什么东西吗?为了找到几年前看过的视频,我进行了大量搜索,其中包含了更多关于微软研究院在推迟修补Stuxnet漏洞的责任中所扮演的角色的知识,但我找不到它。如果有人有任何想法,请用http://remotegun.com与我联系。

谈论一些读起来像是错误信息的事情…。他妈的俄罗斯人…。一定很喜欢他们的电脑技术。准备好去信息战了吗?我知道我们不是…。

具有讽刺意味的是,大约6年前,尤金访问迈阿密大学网络安全实验室时,其中一个学生开始向尤金解释Stuxnet蠕虫是怎么回事。

微软выпускаетвременноесредствопротивуязвимости«DUQUE»|Rusecurity.com