伊朗黑客不小心在网上曝光了他们的培训视频(40 GB)

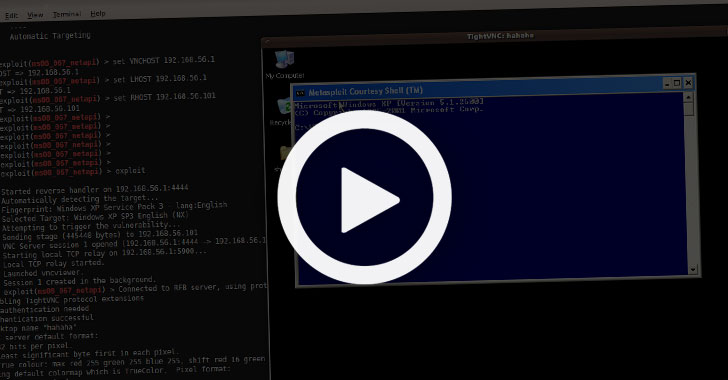

一名伊朗威胁行为者犯下的OPSEC错误,让人难得地深入了解了黑客组织的幕后手段,从而暴露了该黑客组织的内部运作。IBM的X-Force事件响应情报服务(IRIS)掌握了这个由国家支持的组织ITG18(也被称为“魅力小猫”、“磷”或APT35)近5个小时的视频记录,用来培训其操作员。“ITG18”也被称为“魅力小猫”(Charm Kitten)、“磷”(P&P)或“APT35”(APT35),由国家资助,IBM称其为“魅力小猫”(又称“魅力猫”或“APT35”)。视频中的一些受害者包括美国和希腊海军人员的个人账户,此外还有针对美国国务院官员和一位未透露姓名的伊朗裔美国慈善家的网络钓鱼企图,但未获成功。研究人员说,其中一些视频显示,运营商管理着对手创建的账户,而另一些视频则显示,运营商测试访问权限,并从之前被泄露的账户中窃取数据。IBM的研究人员说,他们在一个虚拟私有云服务器上发现了这些视频,由于安全设置的错误配置,该服务器处于暴露状态。今年早些时候还发现该服务器托管了几个ITG18域,存储了超过40G的数据。发现的视频文件显示,ITG18可以访问通过鱼叉式网络钓鱼获得的目标电子邮件和社交媒体凭据,使用这些信息登录帐户,删除可疑登录的通知以避免向受害者发出警告,并从Google Drive中渗出联系人、照片和文档。研究人员指出,运营商还可以登录受害者谷歌外卖(Google Takeout),允许用户从他们的谷歌账户导出内容,包括位置历史记录、来自Chrome的信息,以及相关的Android设备。除此之外,使用Bandicam的屏幕录制工具拍摄的视频还显示,此次行动的幕后操纵者将受害者的凭证插入了Zimbra的电子邮件协作软件,目的是监控和管理被入侵的电子邮件账户。研究人员表示,除了电子邮件账户,他们发现攻击者在至少75个不同的网站上使用了一长串被泄露的用户名和密码,从银行到视频和音乐流媒体,再到披萨外卖和婴儿产品等琐碎的东西。其他视频显示,ITG18小组利用虚拟的雅虎!帐户,包括伊朗国家代码(+98)的电话号码,使用它们发送钓鱼电子邮件,其中一些邮件被退回,这表明电子邮件没有到达受害者的收件箱。研究人员说,在操作员验证受害者凭证的视频中,如果操作员成功地在一个设置了多因素身份验证(MFA)的网站上进行了身份验证,他们会暂停并转移到另一组凭证,但没有获得访问权限。ITG18长期以来一直以美国和中东的军事、外交和政府人员为目标进行情报收集和间谍活动,以服务于伊朗的地缘政治利益。如果说有什么不同的话,那就是这一发现强调了通过使用更强的密码、启用双因素身份验证以及审查和限制对第三方应用程序的访问来保护您的帐户的必要性。IBM X-Force研究人员总结道,希腊和美国海军成员个人档案的泄露可能是为了支持与阿曼湾和阿拉伯湾发生的大量诉讼有关的间谍行动。尽管多次公开披露并广泛报道了该集团的活动,但该集团在运营中表现出了坚持不懈的态度,并始终如一地创建了新的基础设施。

觉得这篇文章有趣吗?在facebook,twitter和linkedin上关注thn,阅读我们发布的更多独家内容。