新的Windows漏洞攻击可让您立即成为管理员。你修补好了吗?

研究人员开发并发布了针对最近修补的Windows漏洞的概念验证漏洞,该漏洞允许访问组织皇冠上的明珠-Active Directory域控制器,它充当连接到网络的所有计算机的全能网守。

在跟踪漏洞时,CVE-2020-1472具有来自Microsoft的严重严重级别,并且根据通用漏洞评分系统,最高级别为10。利用漏洞需要攻击者在目标网络中已经有立足点,无论是作为无权限的内部人员,还是通过危害连接的设备。

对于推动勒索软件或间谍软件的攻击者来说,这种后妥协漏洞已变得越来越有价值。欺骗员工点击电子邮件中的恶意链接和附件相对容易。使用这些受损的计算机来转移到更有价值的资源可能要困难得多。

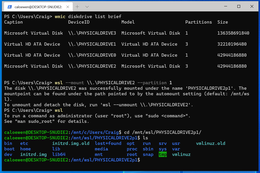

有时可能需要几周或几个月的时间才能将低级别权限提升到安装恶意软件或执行命令所需的用户。进入Zerologon,一个由安全公司Secura的研究人员开发的漏洞。它允许攻击者立即获得对Active Directory的控制。从那时起,他们将可以自由地做几乎任何他们想做的事情,从向网络添加新计算机到用他们选择的恶意软件感染每一台计算机。

“这次攻击影响巨大,”Secura的研究人员在周五发布的一份白皮书中写道。“它基本上允许本地网络上的任何攻击者(例如恶意内部人员或简单地将设备插入内部网络端口的人)完全危害Windows域。攻击完全未经验证:攻击者不需要任何用户凭据。“。

Secura的研究人员发现了这个漏洞,并将其报告给了微软,他们表示,他们开发了一个工作可靠的漏洞利用程序,但考虑到风险,他们在确信微软的补丁已被广泛安装在易受攻击的服务器上之前,不会发布该漏洞。然而,研究人员警告说,使用微软的补丁向后工作并开发漏洞并不难。与此同时,其他安全公司的独立研究人员已经在这里、这里和这里发布了他们自己的概念验证攻击代码。

漏洞代码的发布和描述很快引起了美国网络安全和基础设施安全局(US CyberSecurity And Infrastructure Security Agency)的注意,该机构致力于改善各级政府的网络安全。周一,Twitter上也出现了关于该漏洞构成的威胁的评论。

“Zerologon(CVE-2020-1472),有史以来最疯狂的漏洞!”一位Windows用户写道。“立即从未经身份验证的网络访问DC获得域管理员权限。”

“记住一些关于最低特权访问的事情,即使只有几个盒子被扣留也无关紧要?”Zuk Avraham是一名研究员,也是安全公司ZecOps的创始人兼首席执行官,他写道。“哦,好吧……。CVE-2020-1472/#Zerologon基本上会改变你的想法。“。

当攻击者没有造成破坏时,我们不能忽视他们。我们不能不首先调查问题就清除带有恶意软件/问题的计算机。我们不能只恢复映像,而不检查哪些其他资产被感染/恶意软件是如何进入的。

-Zuk(@ihackbanme)2020年9月14日。

Zerologon的工作方式是在使用Netlogon协议的一系列消息中发送一串零,Windows服务器依赖Netlogon协议执行各种任务,包括允许最终用户登录到网络。只要攻击者能够与易受攻击的域控制器建立TCP连接,没有身份验证的人就可以利用该漏洞获得域管理凭据。

该漏洞源于AES-CFB8的Windows实现,或使用带有密码反馈的AES加密协议在身份验证消息遍历内部网络时对其进行加密和验证。

要使AES-CFB8正常工作,所谓的初始化向量必须是唯一的,并且随每条消息随机生成。Windows未能遵守此要求。Zerologon通过发送在各种精心选择的字段中包含零的Netlogon消息来利用此遗漏。Secura的这篇文章深入探讨了漏洞的原因以及利用漏洞的五步方法。

微软在一份声明中写道:“2020年8月发布了安全更新。应用更新或启用自动更新的客户将受到保护。“。

正如Twitter上的一些言论所暗示的那样,一些反对者可能会淡化其严重性,称只要攻击者在网络中站稳脚跟,游戏就已经结束了。

这一论点与纵深防御原则不符,该原则主张建立多层防御,以预测成功的入侵,并创造冗余以减轻入侵。

管理员对于安装会像域控制器一样敏感的网络组件的更新非常谨慎,这是可以理解的。在这里的情况下,不安装可能比人们希望的更早安装会有更大的风险。具有易受攻击的服务器的组织应集中所需的任何资源,以确保尽早安装此修补程序。