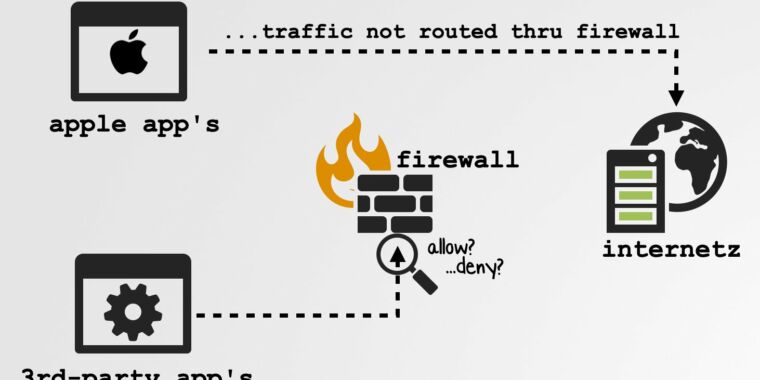

苹果公司允许MacOS Big Sur上的某些网络流量绕过防火墙

防火墙不仅适用于公司网络。大量具有安全意识或隐私意识的人员还使用它们来过滤或重定向流入和流出计算机的流量。苹果最近对macOS进行了重大更改,这挫败了这些努力。

从上周发布的Big Sur开始,大约50个Apple特定的应用和过程不再通过Little Snitch和Lulu等防火墙进行路由。 Mac和iOS企业开发人员Jamf的安全研究员Patrick Wardle在周末披露了这一更改之后,才发现了无证豁免。

在大苏尔,苹果决定免除许多应用程序通过其现在需要使用第三方防火墙(LuLu,Little Snitch等)的框架的路由。🧐问:这是否可能被恶意软件滥用而绕过这样的防火墙? 🤔-答:显然是的,也很容易-😬😱😭pic.twitter.com/CCNcnGPFIB

-帕特里克·沃德尔(@patrickwardle)2020年11月14日

为了证明此举带来的风险,前国家安全局(NSA)黑客沃德尔(Wardle)演示了恶意软件开发人员如何利用此更改以经过实践检验的安全措施进行最终解决。他设置Lulu来阻止运行Big Sur的Mac上的所有传出流量,然后运行一个小型编程脚本,该脚本与Apple豁免的其中一个应用程序进行了交互。 python脚本可以毫不费力地到达他设置的命令和控制服务器,以模拟恶意软件常用的命令和控制服务器,以接收命令并泄露敏感数据。

“好心地要求(强迫?)一个受信任的Apple产品来生成到攻击者控制的服务器的网络流量,并且可以(滥用)它来泄露文件,” Wardle提到脚本时告诉我。 “基本上,‘Apple先生,您能把这个文件发送到Patrick的远程服务器吗?’我们会同意的。而且由于流量来自受信任的项目,因此永远不会通过防火墙进行路由……这意味着防火墙是100%盲目的。”

Wardle在Twitter上发布了他在Big Sur Beta阶段提交给Apple的错误报告的一部分。它特别警告说,更改后“诸如防火墙之类的基本安全工具无效”。

苹果尚未解释这一变化背后的原因。防火墙配置错误通常是导致软件无法正常运行的原因。一种可能性是苹果实施了此举,以减少其收到的支持请求的数量,并使Mac教育给那些没有学历的人们建立有效的防火墙规则。防火墙免除自己的流量并不罕见。苹果可能会采用相同的理由。

但是无法覆盖设置违反了一个核心原则,即人们应该能够有选择地限制来自其自己计算机的流量。如果Mac确实受到感染,此更改还为黑客提供了一种绕开许多人可以有效缓解此类攻击的方法。

安全公司Malwarebytes的Mac和移动产品部门主管Thomas Reed表示:“我看到的问题是,它确实为Patrick演示的事情打开了大门……恶意软件作者可以使用它来将数据潜入防火墙。” “此外,总有可能出于某种原因某人可能出于某种合法的需要阻止某些Apple流量,但这无需使用Mac外部的某种硬件网络过滤器就可以消除这种能力。”

想要知道哪些应用程序和进程免税的人可以打开macOS终端并输入sudo默认值,请参阅/System/Library/Frameworks/NetworkExtension.framework/Resources/Info.plist ContentFilterExclusionList。

这项更改是在Apple不赞成使用macOS内核扩展的情况下进行的,该软件开发人员曾经使用过这些扩展来使应用程序直接与OS进行交互。不推荐使用的是NKE(网络内核扩展的缩写),第三方防火墙产品用来监视传入和传出流量。

苹果公司代替NKE,引入了一种新的用户模式框架,称为网络扩展框架。要在Big Sur上运行,必须重写所有使用NKE的第三方防火墙以使用新框架。

Apple代表未回复有关此更改的电子邮件问题。如果他们稍后回复,则该帖子将被更新。同时,如上面Reed所述,想要取消这项新豁免的人将不得不依靠从Mac外部运行的网络过滤器。