我入侵了Facebook法务部管理面板

自3月以来我们就一直处于这种大流行中,一旦大流行开始,我就有足够的空闲时间,并且我需要明智地利用这段时间,所以我决定获得OSWE认证,并且我于8月8日完成了考试之后,我花了几周的时间从OSWE考试中恢复,然后在9月中旬,我说您知道吗?我没有像每年一样在2020年的Facebook名人堂中注册自己的名字。好吧,让我们开始吧。

我从未在一个Facebook子域中发现漏洞,并且查看了一些文章,并且在一个Facebook子域中看到了一个文章,这引起了我的全部关注,这是一个很棒的文章,您可以检查一下[HTML to PDF转换器错误导致Facebook服务器中出现RCE。]

因此,在阅读了这篇文章之后,我对在如此庞大的Web应用程序中可以找到多少个漏洞有了一个很好的认识。

我运行了一些模糊测试工具,只是为了获取该Web应用程序的完整端点,我小睡了2个小时,看了一部电影,然后我回头看看结果,好了,我得到了一些不错的结果。

发现Dirs并返回403: / tapprd / / tapprd / content / / tapprd / services / / tapprd / Content / / tapprd / api / / tapprd /服务/ / tapprd / temp / / tapprd / logs / / tapprd / logs / portal / / tapprd / logs / api / / tapprd / certificates / / tapprd / logs / auth / / tapprd / logs / Portal / / tapprd / API / / tapprd / webroot / / tapprd / logs / API / / tapprd / certificates / sso / / tapprd /回调/ / tapprd / logs / callback / / tapprd / Webroot / / tapprd / certificates / dkim / / tapprd / SERVICES /

好的,我认为这个结果足以支持我以前关于此应用程序有多大的理论,然后我开始阅读javascript文件,以了解网站的工作方式以及使用..etc的方法。

我注意到一种绕过重定向到登录SSO的方法,即https://legal.tapprd.thefacebook.com/tapprd/portal/authentication/login,在分析登录页面后,我注意到了该端点

在用户端点上进行了一些模糊处理之后,我注意到了另一个端点/ savepassword并期待一个POST请求,然后阅读了javascript文件之后,我知道了页面的工作原理,应该有一个生成的令牌和xsrf令牌。 .etc最初想到的主意是,让我们对其进行测试,看看是否可行,我尝试使用burp套件手动进行更改,但出现错误,错误是执行此操作失败。

我说好,这可能是因为电子邮件有误或其他原因?让我们获取管理员电子邮件,然后我开始将随机电子邮件放入列表中以创建单词列表,然后,我使用入侵者,然后说让我们看看会发生什么。

几个小时后,我回来了,我发现了相同的错误结果以及其他结果,这是302重定向到登录页面的消息,我说,哇,如果这样做有效,我该死的。

因此,让我们回头看一下我在这里所做的事情,我使用带有CSRF令牌的入侵者发送了随机请求,并使用带有新密码的随机电子邮件发送了此端点/ savepassword

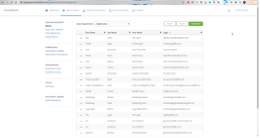

现在,我进入了登录页面,将登录电子邮件以及新登录的密码和BOOM成功登录到应用程序中,然后可以进入管理面板panel

我阅读了在使用PDF之前找到RCE的黑客报告,他们只给了他1000美元的奖励,所以我说好吧,让我们在这里取得良好的影响力并完美利用它。

我编写了一个快速简单的脚本来利用python利用此漏洞,您将电子邮件和新密码放到了一起,脚本将更改密码。

此处的影响之所以如此之大,是因为Facebook员工曾经使用其工作场所帐户登录,这意味着他们正在使用其Facebook帐户访问令牌,并且如果另一个攻击者想要利用此身份,则可能使他能够访问某些内容。 Facebook的工人帐户..等 我非常喜欢利用此漏洞,所以我还说这还不够,这是一个很弱的脚本! 让我们越来越多地挖掘。 而且我在同一应用程序上发现了另外两个漏洞,但是我们将在第二部分🙂中讨论其他漏洞