法国称俄罗斯国家黑客在多年战役中将IT监控公司Centreon的服务器作为目标

法国网络安全机构表示,一群名为Sandworm的俄罗斯军事黑客组织进行了为期三年的行动,在此期间,他们破坏了几个运行Centreon IT监视的法国实体的内部网络软件。

攻击的详细信息已由国家情报系统情报局(Agence Nationale de laSécuritédesSystèmesd's Information)发布的技术报告中详细介绍,该国也是该国主要的网络安全机构。

"此活动主要影响信息技术提供商,尤其是网络托管提供商," ANSSI官员今天说。

"第一个受害者似乎从2017年底开始受到损害。竞选活动持续到2020年。

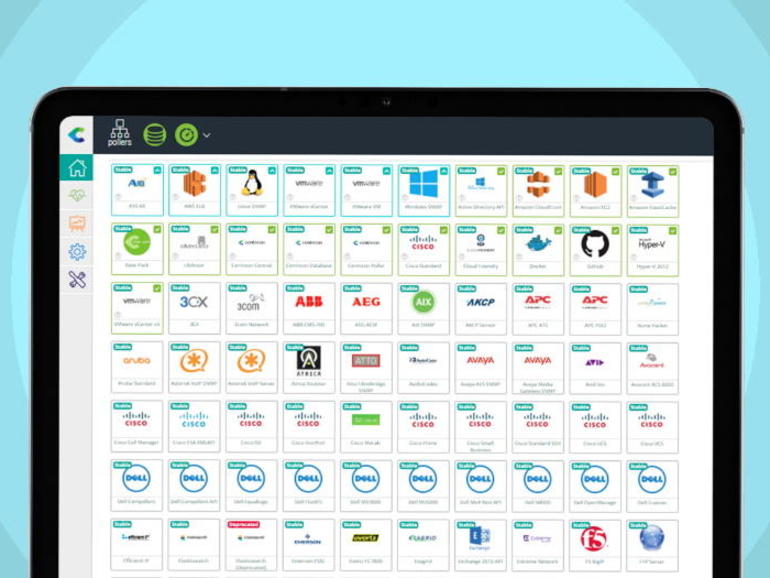

受害者网络的进入点链接到Centreon,这是法国公司CENTREON开发的IT资源监视平台,其功能类似于SolarWinds' Orion平台。

ANSSI说,攻击者针对的是居中连接到Internet的Centreon系统。这家法国机构无法在撰写本文时说这些攻击是否利用了Centreon软件中的漏洞,或者攻击者是否猜出了管理员帐户的密码。

但是,在成功入侵的情况下,攻击者安装了P.A.S.网页外壳程序和Exaramel后门木马程序,这两种恶意软件都可以一起使用,使黑客能够完全控制受感染系统及其相邻网络。

卡巴斯基实验室全球研究与分析团队(GReAT)主任Costin Raiu表示,攻击者严重依赖P.A.S.网络外壳。

"通常将其部署在Centreon Web服务器文件夹(例如/usr/local/centreon/www/search.php)中,并由Apache用户创建。雷乌说。

"除了webshell,攻击者还部署了Exaramel后门。 Exaramel是一个多平台后门。已知存在Windows和Linux版本。 Linux版本是用Golang编写的。在受感染的系统上,ANSSI发现它是由Apache用户创建的,与P.A.S.一样。 webshell,"他加了。

ANSSI表示,在一个罕见的步骤中,它设法将这些攻击中使用的恶意软件与网络安全行业中称为Sandworm的高级持久性威胁(APT)组相关联。

" Sandworm是唯一使用Exaramel的已知团体," Raiu昨天还添加了一个Twitter帖子。

2020年10月,美国司法部正式指控六名俄罗斯军官参与由该组织精心策划的网络攻击,并将Sandworm APT正式链接到俄罗斯主要情报局(GRU)的74455部门,后者是军事情报机构的一部分俄罗斯军队。

该组织先前进行的网络攻击包括2015年和2016年乌克兰全国的电网崩溃,2017年的NotPetya勒索软件爆发,2018年的平昌冬季奥运会开幕式遭到攻击以及2019年格鲁吉亚网站的大规模毁坏。

此外,司法部还将该组织与针对法国的攻击联系在一起,即针对法国总统马克龙(Macron)的法国人民进行了水火的竞选活动和相关的黑客入侵和泄漏行动!政党-一种行动,也称为Macron Leaks。

通过今天发布的报告,ANSSI现在警告并敦促法国和国际组织检查其Centreon设施中是否存在两个P.A.S.。以及Exaramel恶意软件带来的压力,这表明公司在过去几年中遭到了Sandworm攻击。

在本文发表之前,Centreon发言人未回复置评请求。

尽管Centreon和SolarWinds Orion应用程序在功能上相似,但正如一些安全专家今天在Twitter上指出的那样,Centeron攻击似乎是对暴露于Internet的系统的机会性攻击,而不是供应链攻击。

超过三年来,Sandworm一直在使用Webshell和Linux版本的后门Exaramel来打击未被发现的法国实体。最初的攻击媒介尚不清楚,但在运行Centreon的服务器上发现了恶意软件(漏洞比供应链更容易出现)。 https://t.co/ieUYV57hCF

-Timo Steffens(@Timo_Steffens)2021年2月15日

几位安全研究人员今天在网上指出,这一特殊活动似乎具有经典的网络间谍活动的所有迹象。攻击者似乎只专注于隐身和数据泄露,而不是先前的以破坏为目的的与Sandworm关联的攻击。

针对IT公司(尤其是托管服务提供商)的目标表明,攻击者可能专注于获得对电子邮件服务器的访问权限,这些电子邮件服务器通常是作为主机托管软件包托管或提供的。 这种攻击方式也符合美国政府去年春季发布的NSA警报,该警报将Sandworm小组与针对Exim电子邮件系统的攻击联系起来。