Mystery Malware从3M PC窃取26米的密码。 你受到影响吗?

研究人员已经发现了另一个大规模的敏感数据,一个眩晕的1.2TB数据库,包含登录凭据,浏览器cookie,自动填充数据和由尚未识别的恶意软件提取的付款信息。

总的来说,Nordlocker的研究人员周三表示,数据库包含2600万登录凭据,110万唯一的电子邮件地址,超过20亿浏览器饼干和660万张文件。在某些情况下,受害者在使用记事本应用程序创建的文本文件中存储了密码。

藏匿还包括超过100万图像和超过650,000个单词和.pdf文件。此外,恶意软件在感染计算机后屏幕截图并使用该设备的网络摄像头拍摄照片。被盗数据也来自Messaging,电子邮件,游戏和文件共享的应用程序。这些数据在2018年和2020年之间提取,来自300多万PC。

发现在涉及赎金软件和其他类型的恶意软件击中大公司的安全漏洞流行病中,发现了。在某些情况下,包括可能对殖民地管道的可能赎金软件攻击,黑客首先使用受损帐户获得访问权限。许多这样的凭据可在线销售。 Alon Gal-Co-Forder and Security Comper Hudson Rock的CTO说,在许多情况下,这些数据是由侦探恶意软件所收集的这样的数据,试图窃取加密货币或提交类似类型的犯罪。

攻击者“可能会尝试窃取加密货币,一旦他完成了这些信息,他将向他们的专业知识,数据漏洞和企业间谍活动销售给群体,”Gal告诉我。 “这些偷窃者正在捕获浏览器密码,cookie,文件,以及将其发送到攻击者的[命令和控制服务器]。”

Nordlocker研究人员表示,攻击者没有缺乏来源来保护这些信息。

“真相是,任何人都可以掌握自定义恶意软件,”研究人员写道。 “这是便宜的,可定制的,可以在网上找到。这些病毒的黑暗网络广告揭示了对这个市场的更多真实性。例如,任何人都可以获得自己的自定义恶意软件,即使如何使用盗窃数据只需100美元即可使用。和习惯是指定制 - 广告商承诺,他们可以建立一个病毒,几乎可以攻击买方需求的任何应用程序。“

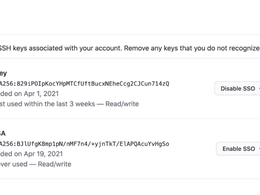

Nordlocker尚未能够识别在这种情况下使用的恶意软件。 GAL表示,从2018年到2019年,广泛使用的恶意软件包括奥兹兰特,最近,一个称为浣熊的信息偷窃师。 一旦感染,PC将定期向攻击者操作的命令和控制服务器发送漏斗数据。 总而言之,Malware收集了近100万站点的帐户凭据,包括Facebook,Twitter,亚马逊和Gmail。 在提取的20亿曲奇饼中,在发现时仍有22%的有效性。 这些文件可以在拼接受害者的习惯和兴趣,以及Cookie用于身份验证,他们可以访问该人的在线帐户。 Nordlocker在此提供其他图。 想要确定他们的数据是否被恶意软件扫过的人可以检查我是否已被PWNED违规通知服务。