让我们加密发布的新根证书和中间证书

让我们的加密刚刚颁发了一堆新的证书,包括一个新的根证书和几个中间证书。这些将带来一些重大的好处,所以让我们潜入水中,看看即将到来的是什么!

我一直在关注让加密和其他CA对其现有CA证书(更具体地说是它们的根CA证书)的生命周期接近尾声。我们最近遇到了一些关于即将过期的根的问题,我确实在博客上谈到了这一点,时间无情行进的下一个大受害者是让加密(let';s Encrypt)。

在这篇博客文章中有两件主要的事情要涉及,让加密颁发新的CA证书与这两件事直接相关。其中一个相当重要,与我最近在CA、CA证书以及围绕它们的所有问题和复杂性上发布的相当广泛的4部分系列博客相关。

我们有一个大问题迫在眉睫,当前的根CA证书到期,让加密交叉签名,其中一个需要考虑的变化是关于推迟这个问题的时间稍长一些。另一个原因是,让加密以前颁发过ECDSA证书,但使用他们的RSA(仅限)链签名。他们现在正在引入由ECDSA连锁店颁发ECDSA证书的能力!

通过来自IdenTrust DST根CA X3证书的交叉签名,让加密变得活灵活现。这是一个完全受信任且分布良好的根CA,它允许let#39;s Encrypt立即开始颁发证书,一直追溯到2016年。让我们的加密总共签署了4个中间CA证书,其中两个不再使用,即让的加密机构X1和让的加密机构X2、当前的中间CA证书让的加密机构X3和一个备份的让的加密机构X4。通过查看X3和X4中间产品的信息可以看到,它们都将于2021年3月到期。

对于即将到期的中级CA证书,有一个非常简单的解决方案,那就是颁发一个新的证书。有没有特别的问题或困难,颁发新的中级证书,这是相当频繁的,因为你可以看到,他们只有5年的有效期,无论如何。问题来自于即将于2021年9月到期的IdenTrust DST根CA X3。

当然,您不能颁发一个寿命比签署它的根CA更长的中间CA,所以这里有一个上限。当然,让加密知道这个问题即将到来,并有ISRG根X1证书准备好了,它有足够的生命留在其中。

然而,ISRG RootX1的问题在于根分发,我在本博客开头链接的一个博客中详细介绍了这个问题:即将到期的Root CA和遗留客户端的末日来临。问题是,ISRG Root X1还没有完全准备好,因为它还没有广泛分发,我已经在“让加密过渡到ISRG根”和“让加密推迟ISRG根过渡”中就这个问题写了两篇文章。IdenTrust根目录即将到期,而ISRG根目录还没有完全准备好,这有点麻烦!

为了解决现有X3和X4中间件即将到期的问题,并帮助解决根CA到期/分发问题,颁发了两个新的中间CA证书;让我们加密R3,让我们加密R4。它们基本上是X3和X4的直接替代(R代表RSA),并且作为由ISRG根X1和IdenTrust DST根CA X3签名的中间件存在。

正如您可以从证书中看到的那样,由于IdenTrust根CA即将到期,交叉签名的R3和R4的寿命受到限制:

但是,由ISRG根CA颁发的相同的R3和R4证书没有相同的限制。

这意味着依赖传统IdenTrust根CA的用户可以通过交叉签名的R3或R4中间件继续为链提供服务,直到IdenTrust根CA到期。当“让加密”公司表示他们将更改他们默认提供的中间CA证书时,其他所有人很快就会切换到R3链。

所有这些更改带来的另一件大事是一个全新的根CA证书和匹配的使用ECDSA密钥而不是RSA密钥的中间CA证书。如果你们中的任何人关注过我的博客或参加过我的TLS培训课程,就会知道ECDSA密钥比RSA密钥更小、更快、更安全,这就是胜利,胜利,胜利!新的ISRG根X2和让的加密E1和让的加密E2中间证书都已经颁发,可以随时使用了,但当然,问题仍然是X2根的根分发。为了解决这个问题,X2根由X1根交叉签名,因此大多数客户端将能够通过几乎排他的ECDSA链链接到X1,最终他们获得X2根,链将在那里结束。这意味着服务器运营商在未来不需要进一步的改变,但目前为ECDSA独家服务的连锁店提供服务的能力将受到限制。问题可能会出现的交叉签署的E1和E2中间直接与X1根,虽然这在短期内缩短了服务链,但它不是最好的发挥在长期内,因为另一个链开关将需要在未来。

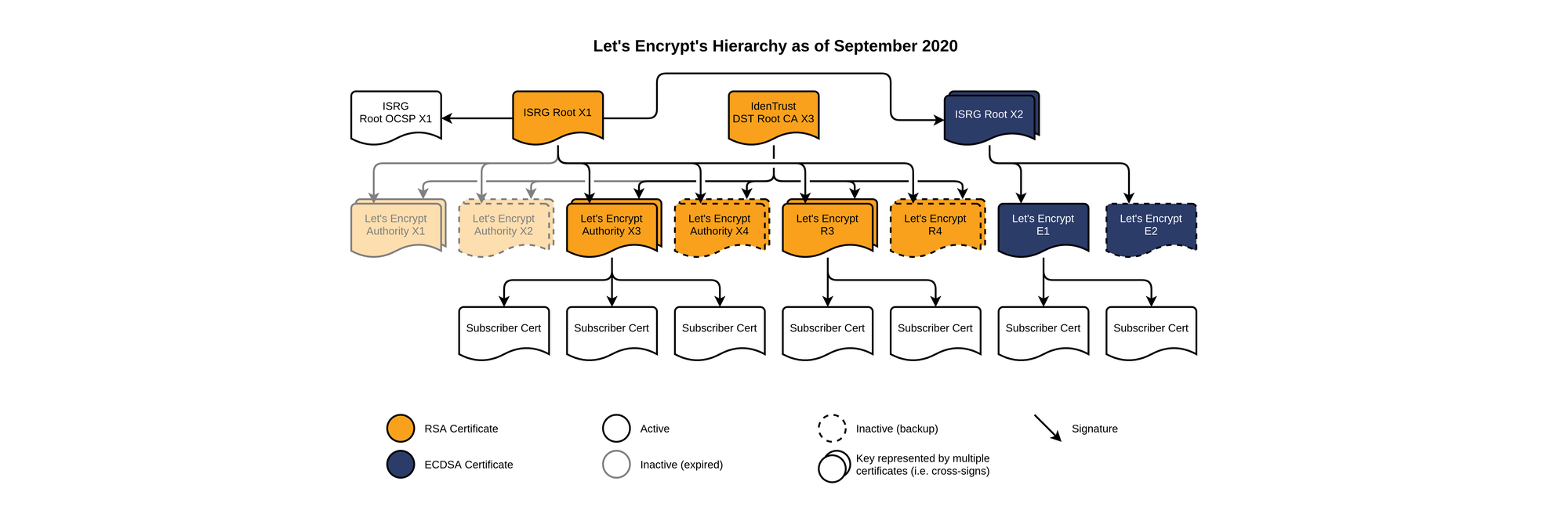

我本来打算创建一个图表来显示所有这些内容,但是由“让加密”提供的实际图表当然是最好的,所以它是这样的:

这就是新的基础设施看起来的样子,它基本上给了我们一切最好的东西。那些需要传统IdenTrust根的人有新的中间人可以让他们一直到到期,我们有新的let&#s加密中间人来取代即将到期的中间人,在人们期待已久之后,我们现在有了可用的ECDSA基础设施。

是的,这是正确的,实际上在最近的一批变化中也有相当多的偷偷摸摸的性能优势,其中一些,我不得不说,是相当有创意的。首先,让我们记住,每次启动TLS连接时,服务器都必须将证书发送到客户端进行身份验证。这至少需要服务器证书和至少1个中间证书。这实际上需要向客户端发送至少2个文件来启动连接,而这些文件的大小意味着网络上的字节数。如果您可以减小证书的大小,则可以更快地启动连接!

正如我前面所说的,ECDSA密钥比RSA密钥小,证书中的密钥越小意味着证书越小。与ECDSA P-384公钥相比,2048位RSA密钥的大小约为256字节,而ECDSA P-384公钥的大小约为48字节,小得多。这是与X3/X4/R3/R4中间体相比,let加密E1和E2中间体中密钥的大小减小。根据您用于服务器证书的密钥的不同,您也可以进行类似的大小缩减,尽管在以前的X3/X4 RSA链中始终可以使用ECDSA密钥。您还可以进一步减小服务器证书中的密钥大小,因为您很可能使用P256或x25519。

除了我们刚才提到的密钥之外,证书内部还有其他数据,比如关于主体(证书所属的实体)的信息。让我们看看X3中级证书中的主题字段。

这是一种非常简单的方法,可以在证书中节省24个字节,而实际上根本不会丢失任何有用的信息!

与上面的主题信息一样,证书中包含的数据甚至更多,我已经选择了几个字段供我们在这里的X3中级中查看。

授权信息访问:ocsp-URI:http://isrg.trustid.ocsp.identrust.com CA颁发者-URI:http://apps.identrust.com/roots/dstrootcax3.p7cX509v3 CRL分发点:全名:URI:http://crl.identrust.com/DSTROOTCAX3CRL.crl x509v3证书策略:策略:2.23.140.1.2.1策略:1.3.6.1.4.1.44947.1.1.1 cps:http://cps.root-x1.letsencrypt.org。

同样,看看新的R3中间版本(由ISRG RootX1发布),我们可以看到一些变化。

授权信息访问:CA颁发者-URI:http://x1.i.lencr.org/x509v3 CRL分发点:全名:URI:http://x1.c.lencr.org/x509v3证书策略:策略:2.23.140.1.2.1策略:1.3.6.1.4.1.44947.1.1.1。

其中的一些URL已经缩短了相当多,甚至完全删除了,这再次节省了线路上的宝贵字节。

所有上述变化都非常重要,如果我们想要加密整个网络,那么我们需要继续解决存在的真正问题。新的R3/R4交叉标志将允许人们继续使用传统链来支持传统设备,直到不再可能。新的ECDSA连锁店将允许人们在真正重要的地方追逐那些性能优势。将证书变小将使每天使用TLS的每个人都受益。总而言之,这是对TLS生态系统的一系列重大改进,我期待着未来从let#39;的加密和其他CA的变化。

标签:let加密、RSA、ECDSA、到期